Network Forensic #48 (조용할수록 더 귀를...)

문제 파일로 tar.gz 확장자의 파일이 주어진다.

해당 파일의 압축을 해제한다.

압축을 해제하면 pcapng 파일이 생성된다.

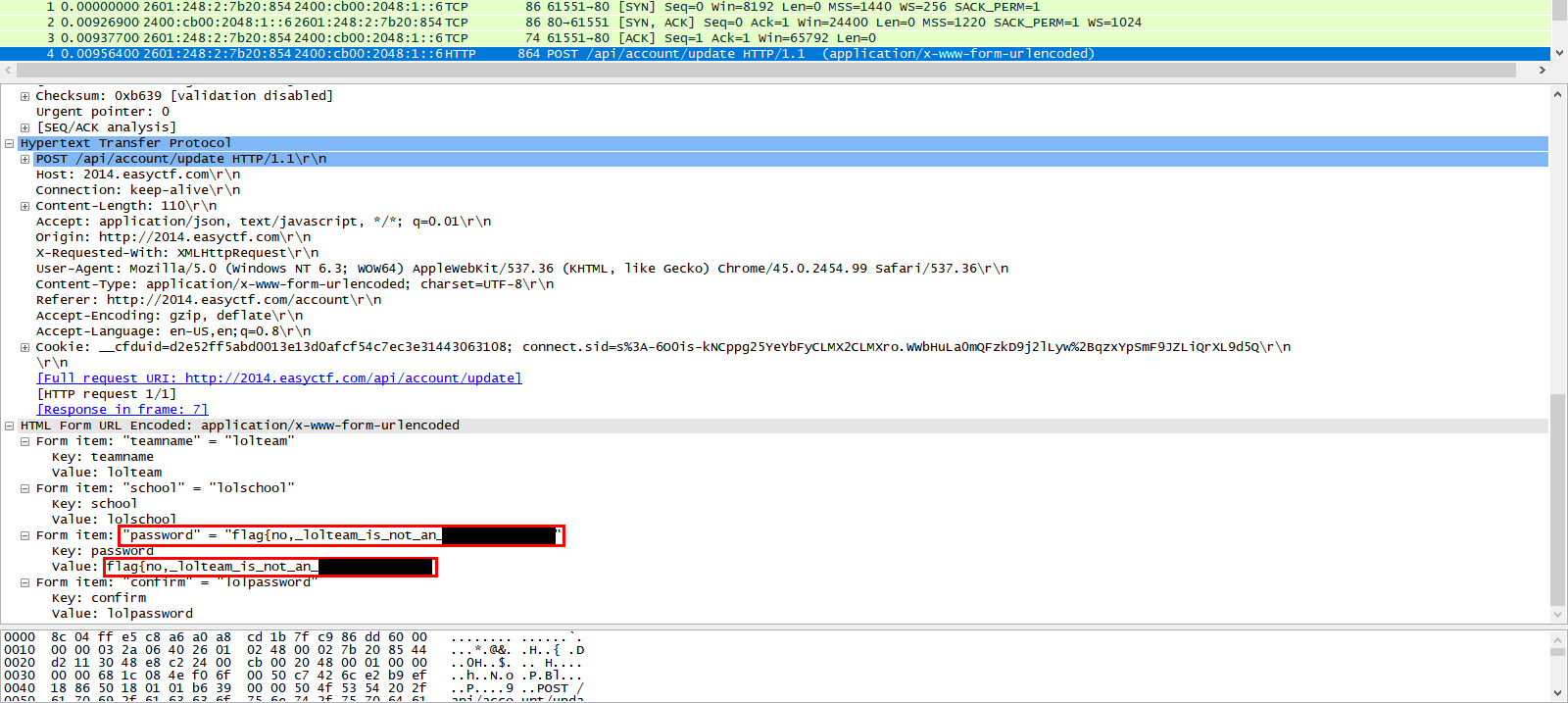

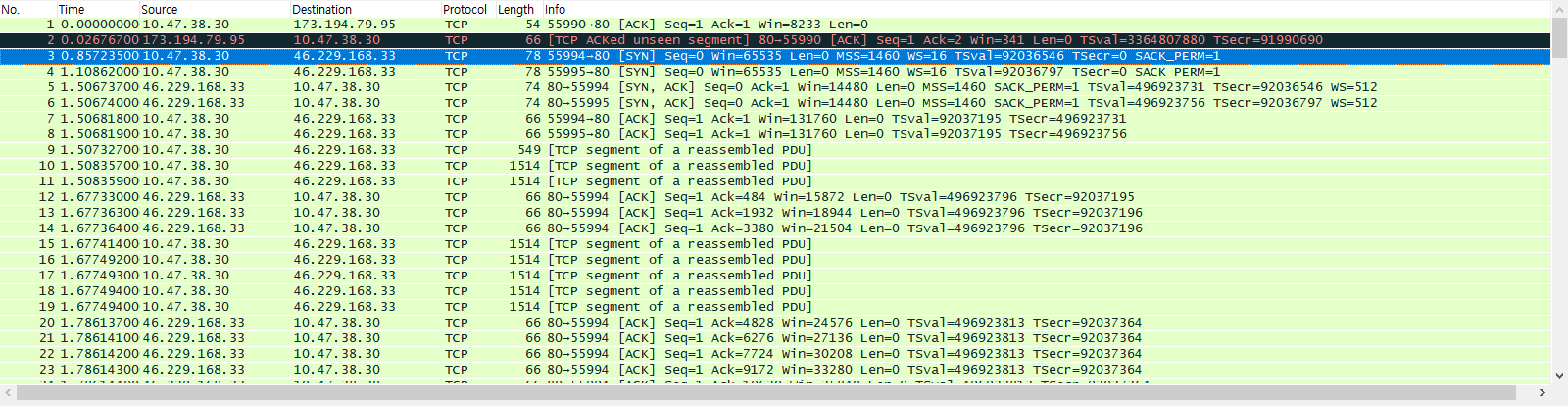

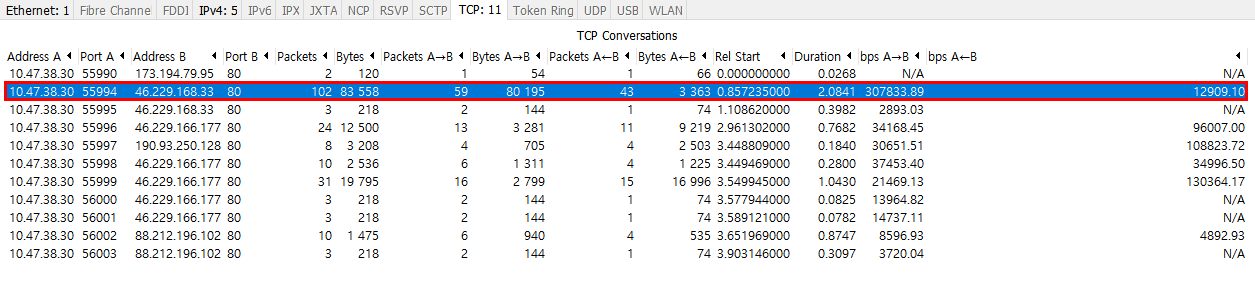

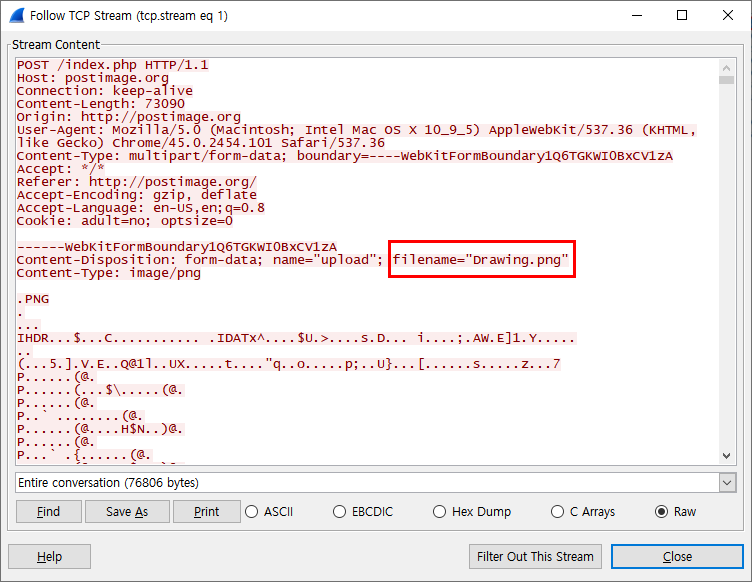

해당 파일의 패킷 분석을 위해 Wireshark 도구를 통해 분석하였다.

Wireshark : 오픈 소스 패킷 분석 프로그램으로 pcap을 이용하여 패킷을 잡아내는 것이 주요 기능

다운로드 사이트 : https://www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Rich perfor

www.wireshark.org

Wireshark를 통해 확인해보면 STP, ICMP, DNS, CDP 등 다양한 프로토콜을 사용한 패킷들을 확인할 수 있다.

해당 패킷들을 자세히 살펴보면 STP와 ICMP 패킷들이 많이 사용된 것으로 보인다.

두 종류의 패킷을 세부적으로 확인해보면 해당 패킷 데이터들이 다 동일하여 별다른 정보를 찾을 수 없다.

하지만 ICMP 패킷에서 이상한 점을 발견하였다.

ICMP 프로토콜을 필터링하여 확인한 결과, seq 번호가 0으로 설정되어 있는 ping 패킷들이 대다수 있는 것을 확인하였다.

ICMP 요청에 대한 응답 메시지인지 확인하기 위해 있어야할 seq의 번호 값이 0으로 설정되어 있다는 것이 매우 이상한 점이다.

해당 ICMP 패킷들의 데이터 값들을 자세히 살펴보면 식별자 정보(Identification)에 한 글자씩 문자 값이 들어가 있는 것을 확인할 수 있으며, request 패킷에 연속적으로 이어지는 문자열을 확인할 수 있다.

위 화면과 같이 seq 번호가 0인 request 패킷들의 식별자 정보 부분을 확인해 정리하면 다음과 같은 문자열을 확인할 수 있다.

here is your flag라는 문자열과 함께 오른쪽 부분에서 플래그 확인이 가능하다.

오른쪽 문자열을 플래그로 입력해주면 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Network Forensic] 살인을 확인할 수 있습니까? (0) | 2020.03.10 |

|---|---|

| [Network Forensic] 하늘은 왜 푸른색입니까? (0) | 2020.03.09 |

| [Network Forensic] 당신은 캡처 파일에서 플래그를 찾을 수 있는가? (0) | 2020.03.09 |

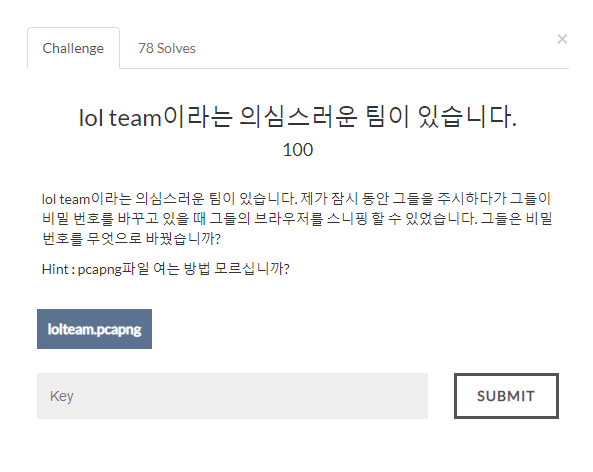

| [Network Forensic] lol team이라는 의심스러운 팀이 있습니다. (0) | 2020.03.09 |

| [Network Forensic] 우리는 의심스러운 네트워크... (0) | 2020.03.09 |