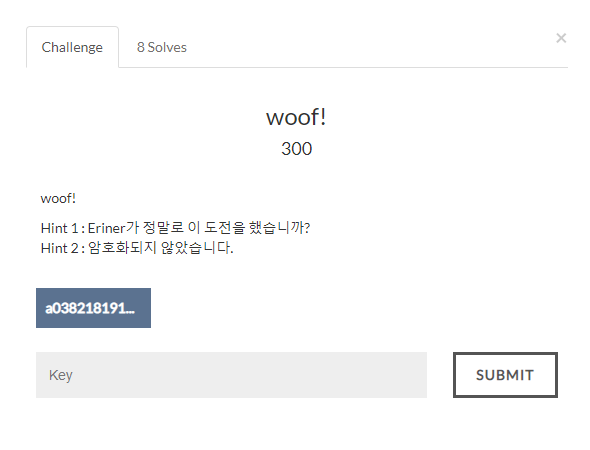

Multimedia Forensic #99 (woof!)

문제 파일로 PNG 파일이 주어진다.

여기서 중요한 것은, 문제 파일로 PNG 파일이 주어지지만 file 명령어로 파일 유형 정보를 확인하면 PNG 파일이 아닌 JPG 파일이다.

위 화면과 같이 명령 결과를 보면 JPEG 파일임을 알 수 있다. (이름이 너무 길어서 111로 변경)

확장자를 PNG에서 JPG로 바꾸고 다시 분석하였다.

우선 exiftool을 이용하여 파일의 메타데이터 정보를 분석한 다음, 은닉된 데이터가 없는지 확인하였다.

exiftool : 이미지, 비디오, 파일 등의 메타데이터를 분석, 수정하는 기능을 제공해주는 프로그램

설치 사이트 : https://sourceforge.net/projects/exiftool/

exiftool

Download exiftool for free. Read, write and edit metadata. Perl library and command-line application for reading, writing and editing meta information (EXIF, IPTC, XMP, and more) in a wide variety of file formats (JPEG, TIFF, PNG, PDF, RAW, and more).

sourceforge.net

위 명령을 수행하면 파일에 대한 메타데이터 확인이 가능하다.

그런데 Author 부분에 의심스러운 문자열을 확인할 수 있다.

마치 파일의 오프셋과 같은 형태의 문자열로 보인다.

상세 분석을 위해, JPG 파일을 HxD로 열어 Author 문자열을 검색하면서 분석하였다.

앞부분인 4개의 오프셋을 통해 확인한 결과, flag라는 단어를 확인할 수 있다.

따라서 Author 문자열이 문제 파일의 오프셋을 의미하고, 각 오프셋의 데이터를 조합하면 문제를 해결할 수 있다.

위 방법대로, Author 문자열 오프셋을 모두 검색하면서 데이터를 조합하였다.

Author 문자열 오프셋에 대한 조합된 데이터이다.

조합된 데이터를 플래그로 입력하게 되면 문제 해결이 가능하다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] 누군가 부정행위를 했다는... (0) | 2020.03.09 |

|---|---|

| [Multimedia Forensic] 우리는 이 이미지에... (0) | 2020.03.09 |

| [Multimedia Forensic] hohohahiho (0) | 2020.03.08 |

| [Multimedia Forensic] Recover the key (0) | 2020.03.08 |

| [Multimedia Forensic] slove하기 쉽습니다. (0) | 2020.03.08 |