Network Forensic #46 (lol team이라는 의심스러운 팀이 있습니다.)

문제 파일로 pcapng 파일이 주어진다.

패킷 분석을 위해 Wireshark 도구로 열어 확인하였다.

Wireshark : 오픈 소스 패킷 분석 프로그램으로 pcap을 이용하여 패킷을 잡아내는 것이 주요 기능

다운로드 사이트 : https://www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Rich perfor

www.wireshark.org

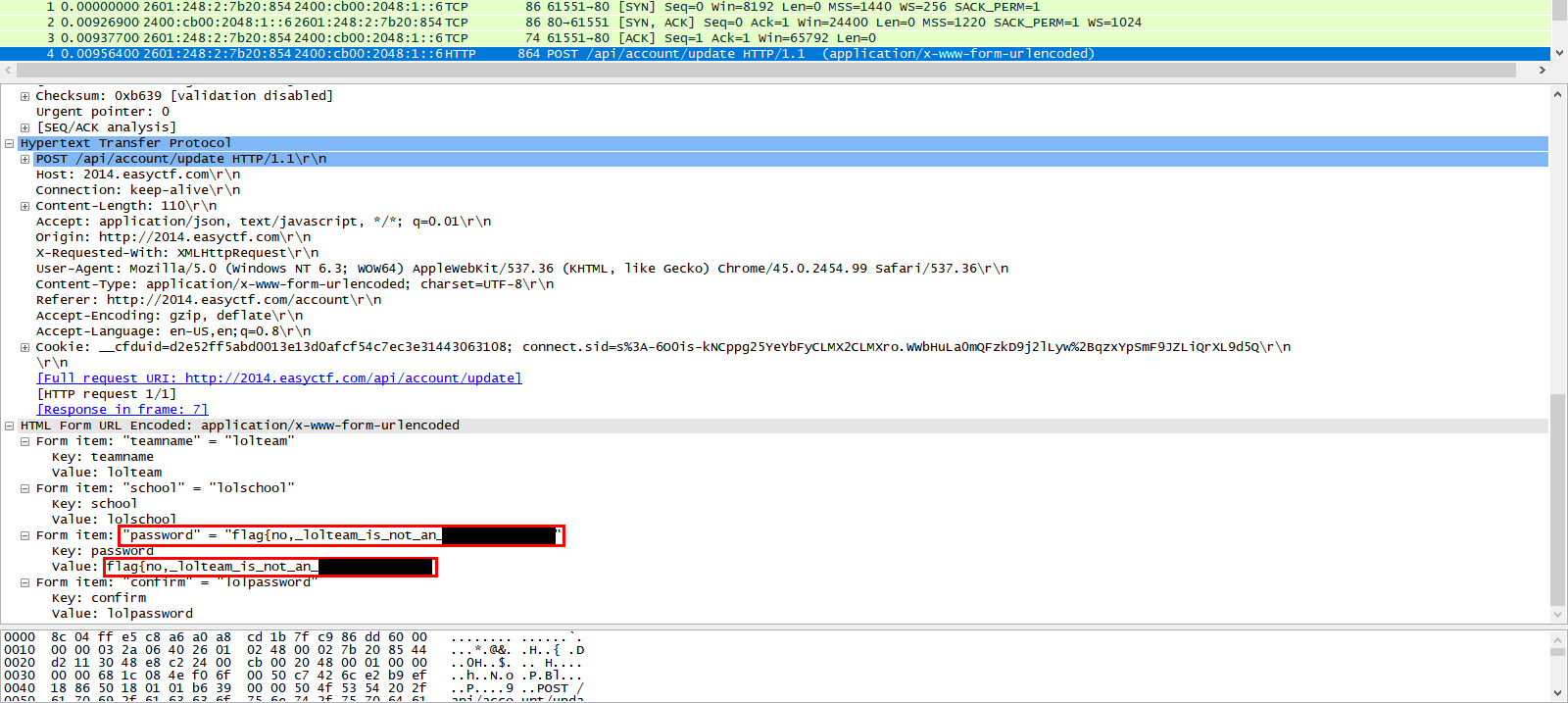

Wireshark로 열어보면 총 8개의 패킷이 캡처된 것을 확인할 수 있다.

상세 스트림 내용 분석을 위해 [Analyze] - [Follow TCP Stream]을 통해 확인하였다.

TCP 스트림 0번의 내용을 살펴보면 http://2014.easyctf.com/account 사이트로 HTTP POST를 요청하고 있음을 확인할 수 있고, 변경한 비밀번호로 의심되는 내용도 확인 가능하다.

좀 더 추가적인 정보 확인을 위해 HTTP 프로토콜의 패킷을 분석하였다.

4번 패킷과 7번 패킷은 HTTP 프로토콜이다.

4번 패킷을 분석하던 중에 lolteam이 변경한 비밀번호 문자열을 발견하였다.

위 화면대로 4번 패킷을 분석하면 변경된 비밀번호를 확인할 수 있으며 플래그로 입력 시 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Network Forensic] 조용할수록 더 귀를... (0) | 2020.03.09 |

|---|---|

| [Network Forensic] 당신은 캡처 파일에서 플래그를 찾을 수 있는가? (0) | 2020.03.09 |

| [Network Forensic] 우리는 의심스러운 네트워크... (0) | 2020.03.09 |

| [Disk Forensic] 누군가 부정행위를 했다는... (0) | 2020.03.09 |

| [Multimedia Forensic] 우리는 이 이미지에... (0) | 2020.03.09 |