Disk Forensic #16 (Find Key(slack))

주어진 문제 파일은 gz 확장자의 파일이다.

편하게 압축을 풀기 위해, 리눅스 환경으로 옮겨서 gunzip 명령어로 압축을 해제하였다.

압축을 해제하면, 아무 확장자도 없는 파일이 생성된다.

파일 유형을 확인하기 위해 file 명령어를 사용하였다.

파일 유형 확인 결과, 똑같은 gz 파일로 보이지만 압축이 풀리지 않아 FTK Imager로 파일을 마운트하여 확인하였다.

FTK Imager : 포렌식의 가장 기본 도구로, 디스크 이미징 작업에 많이 활용

다운로드 사이트 : https://accessdata.com/product-download/ftk-imager-version-4-2-1

FTK Imager version 4.2.1

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

다운받은 FTK Imager를 실행하고, [File]에서 [Add Evidence Item]을 선택한다.

파일 선택 화면에서 Image File을 선택하고, 문제 파일을 마운트한다.

위 화면과 같이 Untitled0 파일이 존재한다.

상세 분석을 위해 파일을 추출하여 분석하였다.

Untitled0 파일을 마우스 우클릭한 다음, Export Files를 눌러 파일을 추출할 수 있다.

다시 추출된 파일을 리눅스 환경으로 옮겨 file 명령어로 파일 유형을 분석하였다.

Untitled0 파일을 file 명령어로 확인하면 문제 파일이 ext3 파일 시스템 데이터인 것을 확인할 수 있다.

다시 FTK Imager로 Untitled0 파일을 마운트하여 분석하였다.

위에서 마운트한 방법대로, Untitled0 파일도 마운트하면 여러 운영체제나 언어와 관련된 파일들이 존재한다.

분석 결과, 플래그와 관련된 파일은 찾을 수 없었다.

하지만 한 가지 방법을 생각해볼 수 있다.

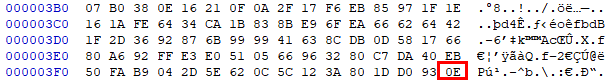

파일 시스템 데이터에 Key를 숨겨두는 방법으로 슬랙 공간을 이용하는 방법이 있다.

슬랙 공간 : 디스크 섹터에 데이터가 저장되고 남은 데이터 공간으로, 다른 데이터가 디스크에 기록되어도 슬랙 공간에 저장되지 않고 다른 섹터에 저장된다.

그러므로 이 슬랙 공간은 악성코드나 특정 데이터들을 숨기거나 기록하는데 악용될 확률이 매우 높다.

슬랙 공간에 숨겨진 데이터가 존재하는지 알아보기 위한 디지털 포렌식 도구로 SleuthKit이라는 도구가 존재한다.

SleuthKit : 파일 시스템을 분석하는데 사용되는 디지털 포렌식 도구

참조 사이트 : https://www.sleuthkit.org/sleuthkit/download.php

The Sleuth Kit: Download

www.sleuthkit.org

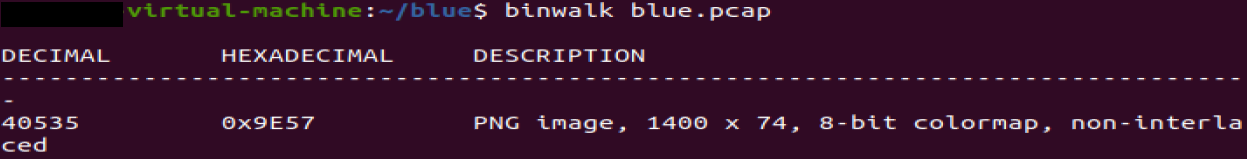

저는 리눅스 환경에서 SleuthKit의 blkls 명령어로 파일을 분석하였다.

blkls 명령어 : 슬랙 공간에 존재하는 모든 데이터 정보 출력하는 명령어

명령어를 실행하면 슬랙 공간에 숨겨져 있던 플래그가 출력된다.

위 과정대로 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] 파일에서 플래그를 찾아라. (0) | 2020.03.11 |

|---|---|

| [Disk Forensic] X 회사의 재정 정보를 훔치기... (0) | 2020.03.10 |

| [Disk Forensic] 서울에 위치한 X 에너지 기업이... (0) | 2020.03.10 |

| [Disk Forensic] 제 드라이브에 catz 사진이 몇 장 있습니다! (0) | 2020.03.10 |

| [Network Forensic] 나는 힉스 입자가 발견되지 않을 것이라고... (0) | 2020.03.10 |