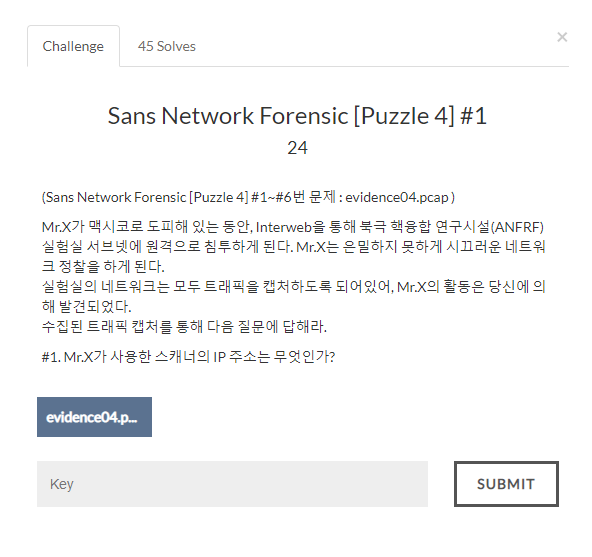

Network Forensic #24 (Sans Network Forensic [Puzzle 4] #1)

문제 파일로 pcap 파일이 주어진다.

주어진 시나리오와 문제를 통해 Mr.X가 포트스캐닝을 하고 있을 것이라는 의심을 해볼 수 있다.

포트 스캐닝 : 대상의 어떤 포트가 열려 있는지 확인하는 작업, 침입 전에 취약점 분석을 위한 사전 작업

Wireshark 도구를 통해 문제에서 주어진 pcap 파일을 확인해보자.

Wireshark : 오픈 소스 패킷 분석 프로그램으로 pcap을 이용하여 패킷을 잡아내는 것이 주요 기능

다운로드 사이트 : https://www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Rich perfor

www.wireshark.org

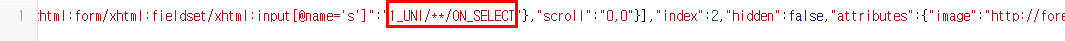

수많은 패킷을 확인할 수 있으며, 패킷 트래픽 흐름 확인을 위해 [Statics] - [Conversations] 기능을 이용하여 확인한다.

확인해보면 Mr.X가 포트 스캐닝에 사용한 IP 주소 확인이 가능하다.

위 화면처럼 TCP 프로토콜을 선택하면 10.42.42.253의 IP주소로 3개의 IP주소(10.42.42.25, 10.42.42.50, 10.42.42.56)로 1번 포트부터 차례대로 포트 스캐닝을 하는 것을 확인할 수 있다.

이것으로 Mr.X가 사용한 스캐너 IP 주소를 확인하여 플래그로 입력할 수 있다.

Network Forensic #25 (Sans Network Forensic [Puzzle 4] #2)

위 문제 파일을 계속 사용해서 푸는 문제이다.

사실 이 문제의 플래그는 지문에서 보이는 6개의 항목 중 하나라서, 모두 입력해보면 플래그로 인증된다..

그렇지만 제대로 된 네트워크 포렌식 공부를 위해 열심히 풀었다...하하

pcap 문제 파일을 확인해보면 수많은 TCP SYN 패킷을 보내고 RST/ACK 패킷을 받는 것을 확인할 수 있다.

※ RST/ACK 패킷 발생 이유

-

세션 연결이 되지 않은 Host로부터 TCP 연결 패킷이 온 경우

-

Listen 중이 아닌 포트로 SYN 패킷을 받은 경우

따라서 주어진 패킷을 통해 TCP 연결을 위한 3way-handshake 과정으로 포트 스캐닝을 하고 있다는 것을 의심해볼 수 있다.

3way-handshake 연결 과정 : Client > Server : TCP SYN

pcap 파일을 분석하던 도중, 거의 끝 부분을 확인해보면 3way-handshake를 성공하는 것을 확인할 수 있다.

따라서 위 과정을 통해 정상적으로 해결할 수 있는 문제이다.

Network Forensic #26 (Sans Network Forensic [Puzzle 4] #3)

이번 문제는 Mr.X가 목표로 하는 IP 주소를 찾는 문제이다.

1번 문제에서 확인했던 [Statics]- [Conversations] 기능으로 총 3개의 목표 IP 주소를 확인할 수 있다.

3개의 IP 주소를 숫자가 작은 순서대로 플래그로 입력하면 문제를 쉽게 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Network Forensic] Sans Network Forensic [Puzzle 7] (0) | 2020.03.13 |

|---|---|

| [Network Forensic] Sans Network Forensic [Puzzle 4] #4, #5, #6 (0) | 2020.03.13 |

| [Disk Forensic] Please get my key back! (0) | 2020.03.11 |

| [Disk Forensic] IU는 악성코드에 의해 감염된... (0) | 2020.03.11 |

| [Disk Forensic] 서울에 사는 IU가 특정 웹... (0) | 2020.03.11 |