Network Forensic #54 (하늘은 왜 푸른색입니까?)

문제 파일로 txz 압축 파일이 주어진다.

압축을 풀게 되면 blue.tar 파일이 생성되며, 한번 더 압축을 풀면 blue.pcap 파일이 생성된다.

pcap 파일을 바로 분석하려고 했지만, 중요한 것은 pcap 파일 안에 다른 파일이 은닉되어 있었다.

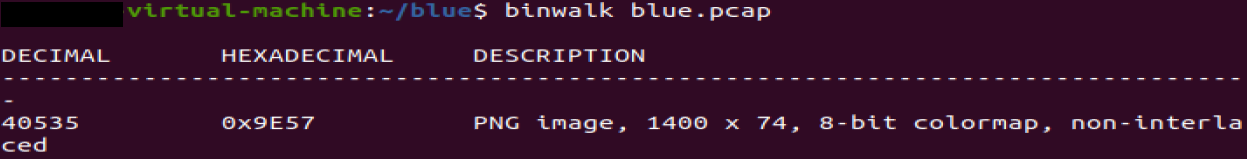

리눅스 환경에서 binwalk 도구를 통해 은닉된 데이터를 확인하였다.

binwalk : 대표적인 펌웨어 분석 툴로, 펌웨어 분석뿐만 아니라 포렌식 시 파일 카빙 등에 사용할 수 있는 유용한 도구

참고 사이트 : https://github.com/ReFirmLabs/binwalk

ReFirmLabs/binwalk

Firmware Analysis Tool. Contribute to ReFirmLabs/binwalk development by creating an account on GitHub.

github.com

binwalk를 통해 분석하면 png 파일이 은닉 되어있음을 확인할 수 있다.

상세 분석을 위해 Wireshark 도구로 blue.pcap 파일을 열어 확인하였다.

Wireshark : 오픈 소스 패킷 분석 프로그램으로 pcap을 이용하여 패킷을 잡아내는 것이 주요 기능

다운로드 사이트 : https://www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Rich perfor

www.wireshark.org

png 파일을 찾기 위해 Find Packet(Ctrl + F) 기능으로 Packet Bytes에 png를 검색한 결과, 이상한 부분을 발견하였다.

283번 패킷의 헤더를 확인해보면 [02 0c 20]으로 시작하는 것으로 확인된다.

추가적 분석을 위해 Find Packet 기능을 통해 Hex 값을 검색해보면 283번 패킷 이후에 [02 0c 20] 의 헤더를 가진 의심스러운 데이터를 분석하면 6개의 패킷 (288번, 293번, 298번, 303번, 308번, 313번)을 추가적으로 찾을 수 있다.

Wireshark 도구에는 [File] 탭에 [Export Selected Packet Bytes] 기능이 있다.

이 기능을 통해 패킷의 Bytes 데이터를 추출할 수 있으며, 위에서 확인한 7개의 패킷을 추출하여 순서대로 조합하면 은닉된 png 파일을 확인할 수 있다.

283번 패킷은 1.bin, 288번 패킷은 2.bin 이런 방법으로 313번 패킷 7.bin까지 추출하였다.

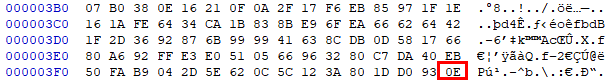

7개의 파일을 조합하기 전에, HxD를 실행하여 bin 파일의 헤더를 제거해야 한다.

283번 bin 파일을 제외한 6개의 파일 헤더의 Hex값은 맨 위 화면대로 제거한다.

그리고 마지막 0E Hex 값 제거는 7개의 파일 모두 동일하게 제거한다.

마지막으로 283번 bin 파일만 png의 헤더 시그니처가 맨 앞으로 와야 하므로 283번 패킷만 특정하게 제거한다.

이제 7개의 파일을 조합시키면 png 파일이 완성된다.

HxD의 [기타 설정(Extra)] - [파일 도구(File tools)] - [연결(Concatenate)] 기능을 통해 7개의 bin 파일을 조합할 수 있다.

1.bin 파일부터 7.bin 파일까지 순서대로 조합하여, 하나의 png 파일을 만들 수 있다.

출력하는 png 파일 명은 flag로 지정하여 파일을 출력하였다.

출력된 png 파일을 확인하면 플래그를 확인할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Network Forensic] 나는 힉스 입자가 발견되지 않을 것이라고... (0) | 2020.03.10 |

|---|---|

| [Network Forensic] 살인을 확인할 수 있습니까? (0) | 2020.03.10 |

| [Network Forensic] 조용할수록 더 귀를... (0) | 2020.03.09 |

| [Network Forensic] 당신은 캡처 파일에서 플래그를 찾을 수 있는가? (0) | 2020.03.09 |

| [Network Forensic] lol team이라는 의심스러운 팀이 있습니다. (0) | 2020.03.09 |