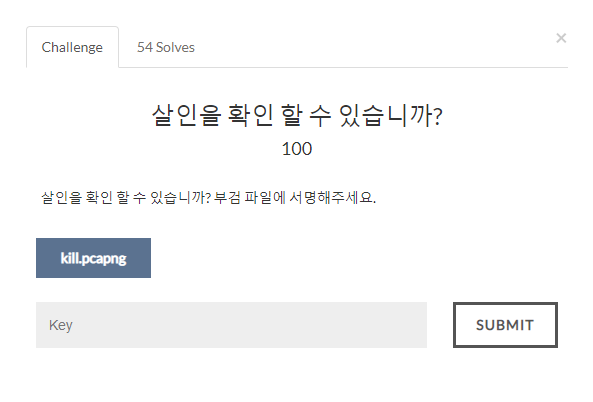

Network Forensic #44 (살인을 확인할 수 있습니까?)

문제 파일로 pcapng 파일이 주어진다.

해당 파일을 Wireshark로 열려고 시도하면, 손상되어 열리지 않는다.

손상된 pcapng 파일을 복구하기 위해 pcapfix 도구를 통해 손상된 부분을 복구하였다.

pcapfix : 손상된 pcap, pcapng 파일을 복구시켜주는 도구

설치 참조 사이트 : https://f00l.de/pcapfix/

pcapfix - repair corrupted pcap / pcapng files

pcapfix pcapfix tries to repair your broken pcap and pcapng files. To fix your pcap files the tool first checks for an intact pcap global header and repairs it if there are some corrupted bytes. It there seems to be no global header at all, pcapfix adds a

f00l.de

다운받은 파일의 압축을 풀어주면 폴더가 생성되며, 안에는 여러 파일들이 있다.

폴더 안에 문제 파일을 같이 넣어준 다음, 명령어를 통해 pcapng 파일을 복구할 수 있다.

위와 같이 명령을 수행하면 복구된 fixed_kill.pcapng 파일이 생성된다.

이제 Wireshark 도구를 통해 분석할 수 있다.

Wireshark : 오픈 소스 패킷 분석 프로그램으로 pcap을 이용하여 패킷을 잡아내는 것이 주요 기능

다운로드 사이트 : https://www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Rich perfor

www.wireshark.org

Wireshark 도구로 문제 파일을 오픈한 화면이다.

상세 분석을 위해 [Statics] - [Conversations] 기능을 통해 두 호스트 간의 연결 정보나 내용을 간략히 정리해서 볼 수 있다.

TCP 탭의 내용을 살펴보면 위 화면과 같이 21번 포트의 정보를 확인할 수 있다.

21번 포트는 FTP에 사용되는 포트번호이다.

FTP (File Transfer Protocol) : 파일 전송에 사용되는 프로토콜

상세 내용 확인을 위해 [Follow TCP Stream] 기능으로 확인하였다.

TCP Stream 0번에서 jpg 파일과 mp4 파일들을 주고 받은 것을 확인할 수 있다.

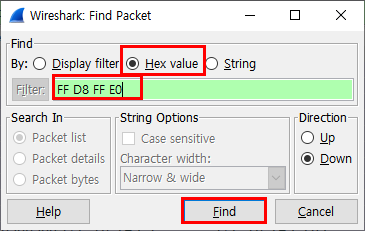

jpg 파일의 시그니처는 [FF D8 FF E0]으로, Wireshark의 Find Packet(Ctrl + F)에서 Hex Value로 설정하고 jpg 파일 시그니처를 검색하면 jpg 파일들의 데이터를 확인할 수 있다.

데이터를 검색, 분석하던 도중 위 화면과 같이 696번 패킷에서 플래그 문자열을 확인하였다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] 제 드라이브에 catz 사진이 몇 장 있습니다! (0) | 2020.03.10 |

|---|---|

| [Network Forensic] 나는 힉스 입자가 발견되지 않을 것이라고... (0) | 2020.03.10 |

| [Network Forensic] 하늘은 왜 푸른색입니까? (0) | 2020.03.09 |

| [Network Forensic] 조용할수록 더 귀를... (0) | 2020.03.09 |

| [Network Forensic] 당신은 캡처 파일에서 플래그를 찾을 수 있는가? (0) | 2020.03.09 |