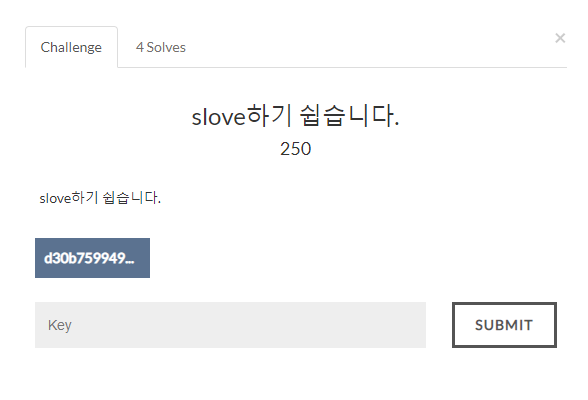

Multimedia Forensic #71 (Recover the key)

문제 파일로 아무 확장자가 없는 파일이 주어진다.

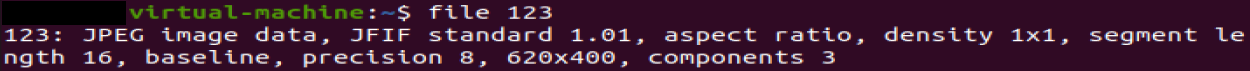

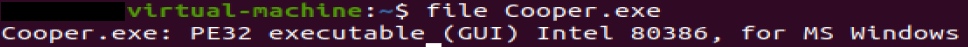

어떤 파일인지 자세한 정보 확인을 위해 file 명령어를 통해 확인하였다.

file 명령어로 분석한 결과, 파일 타입은 부트 섹터라는 것을 확인하였다.

파일의 타입이 부트 섹터인 걸로 보면 이미지 파일로 추측된다.

따라서 FTK Imager를 사용하여 해당 파일을 마운트 하였다.

FTK Imager 도구를 통해 정상적으로 마운트 된다.

file 명령어에서 확인한 것과 똑같이, 파일 시스템은 FAT16이며 여러 디렉토리들이 존재한다.

이제 어떤 파일들이 있는지 상세 분석을 진행한다.

Trashes/501 폴더에서 여러 파일들이 존재하는 것이 확인되었다.

이 중에서 !2467, !8808, !8938 파일은 위 화면과 같이 헤더 시그니처 정보가 JPG 파일과 비슷한 것을 확인할 수 있다.

3개의 파일을 마우스 우클릭 한 뒤에, Export Files 기능을 통해 파일을 추출시킬 수 있다.

추출한 파일 시그니처 수정을 위해 HxD로 실행시키고 오픈한다.

추출한 3개의 파일 시그니처 00 00을 FF D8로 변경하였다.

변경한 후에, 확장자를 jpg로 추가해주면 사진 화면을 확인할 수 있다.

3개의 파일 모두 시그니처를 수정하고 저장하면 원래 사진이 정상적으로 출력된다.

파일을 실행하고 사진을 확인해보면 플래그와 관련된 내용은 없다.

하지만, 복구한 파일이 이미지 파일이라는 점과 키를 복구해야 한다는 문제 특성상 스테가노그래피 기법을 사용해서 키를 이미지 파일에 숨겨 놓았을 확률이 매우 높다.

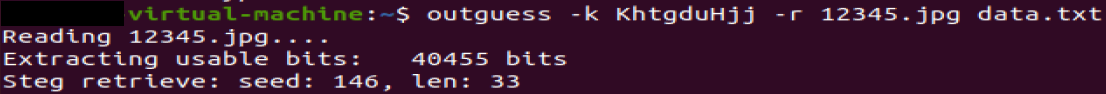

따라서 스테가노그래피 탐지에 사용되는 outguess 도구를 사용하여 숨겨진 데이터가 존재하는지 확인하였다.

outguess : 파일의 불필요한 비트에 데이터를 은닉시키는 스테가노그래피 도구

참조 사이트 : https://github.com/crorvick/outguess

crorvick/outguess

Fork of the OutGuess steganographic tool. Contribute to crorvick/outguess development by creating an account on GitHub.

github.com

저는 리눅스에서 outguess 도구를 통해 결과를 확인하였다.

※ outguess 사용법

-

-e : 오류 발생 시 정정 부호화 사용

-

-r : 데이터에서 메시지 검색

-

-k : 키 입력

3개 파일의 결과를 확인해보면, 2개의 파일 결과는 0Byte라 숨겨진 데이터가 없다.

하지만 나머지 1개인 2467.jpg 파일은 숨겨진 데이터가 발견되었다.

또다시 file 명령어를 통해 key1의 파일 타입을 확인하였다.

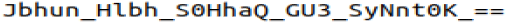

숨겨져 있던 데이터는 zip 파일이고, 압축을 해제하면 pdf 파일이 생성된다.

pdf 파일을 실행해보면 다음과 같이 플래그 확인이 가능하다.

위 방법대로 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] woof! (0) | 2020.03.09 |

|---|---|

| [Multimedia Forensic] hohohahiho (0) | 2020.03.08 |

| [Multimedia Forensic] slove하기 쉽습니다. (0) | 2020.03.08 |

| [Multimedia Forensic] 우리는 트럼프 선거 운동... (0) | 2020.03.08 |

| [Multimedia Forensic] 제가 여동생에게 플래그를... (0) | 2020.03.08 |