Multimedia Forensic #66 (저는 미치지 않았어요.)

문제 파일을 다운로드하면 tar.gz 확장자 파일인 것을 확인할 수 있다.

해당 파일을 리눅스로 옮겨서 압축을 해제하였다.

압축을 풀어주면, Cooper.exe라는 파일이 생성된다.

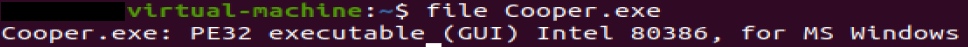

해당 파일에 대한 정보 확인을 위해, file 명령어로 확인하였다.

윈도우 운영체제 실행파일로 확인되었다.

해당 파일을 확인해보면, 다음과 같은 화면이 출력된다.

파일 실행만으로 플래그를 알 수 없어서, HxD를 통해 해당 파일을 분석하였다.

HxD로 분석한 결과, PDF 파일의 시그니처가 바로 보인다.

따라서 실행파일 내부에 숨겨진 PDF 파일이 있다는 것을 확인하였다.

다시 리눅스에서 foremost 도구를 사용하여 숨겨진 파일을 카빙하였다.

foremost : 데이터 복구를 위한 카빙 도구로 네트워크 패킷 데이터 추출, 악성코드 분석, CTF 포렌식 문제 등에 자주 사용되는 도구

설치 사이트 : http://foremost.sourceforge.net/

위 명령어를 통해 숨겨진 파일들을 추출하였다.

카빙 결과로 zip 파일과 pdf, zip 3개 형태의 파일이 추출 된 것을 확인할 수 있다.

zip 파일과 exe 파일에서 별다른 정보가 없어서, pdf 파일을 실행해 보면 암호가 걸려 있다.

해당 pdf를 열기 위해 비밀번호를 찾아야 하므로 pdfcrack 도구를 사용하여 비밀번호를 확인하였다.

pdfcrack : PDF 파일에 설정된 비밀번호를 무차별 대입 공격을 통해 풀어주는 도구

다운로드 : http://soft.rubypdf.com/software/pdfcrack

PDFCrack – RubyPdf Technologies

PDFCrack – A Password Recovery Tool for PDF-files About PDFCrack PDFCrack is a GNU/Linux (other POSIX-compatible systems should work too) tool for recovering passwords and content from PDF-files. It is small, command line driven without external dependenci

soft.rubypdf.com

그리고 사전 공격의 단어 리스트로 자주 사용되는 단어들을 모아둔 파일인 rockyou.txt 파일을 통해 pdfcrack을 실행하였다.

pdfcrack 폴더에 문제 파일과 텍스트 파일을 다운 받아 넣어준다. (pdf 파일 이름이 길어서 수정..)

cmd를 실행시킨 다음, pdfcrack.exe 파일이 있는 경로로 이동하여 위 화면과 같이 실행할 수 있다.

결과에서 sheldon이라는 비밀번호가 PDF 파일의 비밀번호라는 것이 확인된다.

결과대로, PDF 파일의 비밀번호를 입력해주면 위 화면과 같은 사진이 나오면서 밑에는 문제 플래그가 적혀있다.

밑에 문자열을 플래그로 입력해주면, 문제를 해결할 수 있다.

# Reference

http://www.yes24.com/Product/Goods/59156934

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] 우리는 트럼프 선거 운동... (0) | 2020.03.08 |

|---|---|

| [Multimedia Forensic] 제가 여동생에게 플래그를... (0) | 2020.03.08 |

| [Multimedia Forensic] pdf파일 암호를 잊어... (0) | 2020.03.08 |

| [Disk Forensic] 범죄자는 자신의 인생을... (0) | 2020.03.05 |

| [Disk Forensic] 데이터센터 중 하나가 정보의... (0) | 2020.03.05 |