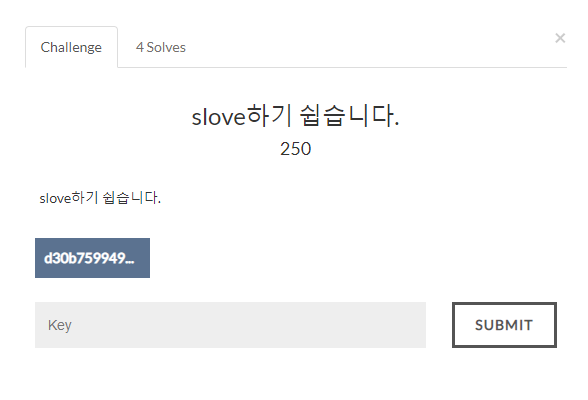

Multimedia Forensic #85 (slove하기 쉽습니다.)

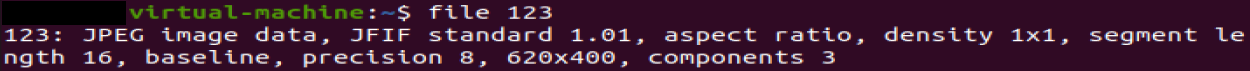

문제 파일로 확장자가 아예 없는 파일이 주어진다.

자세한 정보 확인을 위해 file 명령어를 통해 파일 유형을 확인하였다.

file 명령을 통해, JPG 파일이라는 것을 확인하였다. (이름이 너무 길어서 변경하였다.. )

확장자를 jpg로 바꾸고 열어보면 사람의 그림자같은 모습이 나온다.

사진 내용만으로는 플래그를 알 수 없어서, 여러 방법으로 분석하다가 HxD 도구에서 의심스러운 부분을 확인하였다.

JPG 파일의 푸터 시그니처(파일 가장 마지막에 표시되는 시그니처)는 FF D9지만, 이후에 이상한 문자열이 보인다.

마지막 내용인 Guess라는 문자열을 통해 outguess 도구로 분석해야 된다고 생각하였다.

outguess : 파일의 불필요한 비트에 데이터를 은닉시키는 스테가노그래피 도구

참조 사이트 : https://github.com/crorvick/outguess

crorvick/outguess

Fork of the OutGuess steganographic tool. Contribute to crorvick/outguess development by creating an account on GitHub.

github.com

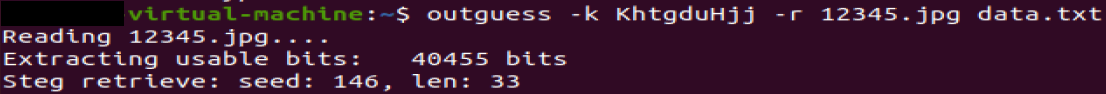

저는 리눅스에서 outguess를 설치한 다음, 명령어를 이용하여 은닉된 데이터를 확인하였다.

다음 명령어를 통해 은닉된 데이터 확인이 가능하다.

-k는 키를 의미하며, -r은 문제 파일에 은닉된 메시지를 data.txt 파일에 추출한다는 것을 의미한다.

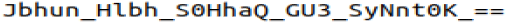

추출된 data.txt 파일을 열어보면, 은닉된 메시지가 추출된 것을 확인 가능하다.

마치 Base64로 인코딩 된 데이터로 보이지만, 디코딩 해보면 플래그에 대한 정보가 아니다...

자세히 확인해보면 문자열 중간에 반복적으로 _가 들어가 있고, 암호문으로 보이는 데이터가 일부 문자열만 암호화 된 것으로 보아 치환 암호 형식으로 추측해볼 수 있다.

따라서 이와 같은 암호화로 ROT13 형식이 있다.

ROT13 : 카이사르 암호의 종류로 알파벳을 13글자씩 밀어 치환하는 방식

ROT13 디코딩 사이트 : https://rot13.com/

rot13.com

rot13.com Please enable JavaScript to use this page. ↓ ROT1 ROT2 ROT3 ROT4 ROT5 ROT6 ROT7 ROT8 ROT9 ROT10 ROT11 ROT12 ROT13 ROT14 ROT15 ROT16 ROT17 ROT18 ROT19 ROT20 ROT21 ROT22 ROT23 ROT24 ROT25 ↓

rot13.com

디코딩 결과, 다음과 같은 문자열 값이 나오게 된다.

위 문자열을 플래그로 입력하면 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] hohohahiho (0) | 2020.03.08 |

|---|---|

| [Multimedia Forensic] Recover the key (0) | 2020.03.08 |

| [Multimedia Forensic] 우리는 트럼프 선거 운동... (0) | 2020.03.08 |

| [Multimedia Forensic] 제가 여동생에게 플래그를... (0) | 2020.03.08 |

| [Multimedia Forensic] 저는 미치지 않았어요. (0) | 2020.03.08 |