Disk Forensic #18 (제 드라이브에 catz 사진이 몇 장 있습니다!)

문제 파일로 img 확장자의 파일이 주어진다.

우선 리눅스 환경으로 옮긴 뒤, file 명령어를 통해 문제 파일의 유형을 확인한다.

확인 결과, catz.img 파일은 ext4 파일시스템이라는 것을 확인하였다.

좀 더 상세 분석을 위해 catz.img 파일을 FTK Imager 도구를 통해 마운트한다.

FTK Imager : 포렌식의 가장 기본 도구로, 디스크 이미징 작업에 많이 활용

다운로드 사이트 : https://accessdata.com/product-download/ftk-imager-version-4-2-1

FTK Imager version 4.2.1

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

다운받은 FTK Imager를 실행하고, [File]에서 [Add Evidence Item]을 선택한다.

파일 선택 화면에서 Image File을 선택하고, 문제 파일을 마운트한다.

문제 파일을 마운트하면 여러 고양이 사진 파일들을 확인할 수 있다.

모든 파일들을 분석해봤지만, 플래그와 관련된 정보는 확인할 수 없다.

여기서 중요한 것은 문제에서 파일을 삭제했다는 힌트가 있다.

img 파일은 ext4 파일 시스템이다.

ext4 파일 시스템의 삭제된 데이터를 복구하기 위해 사용하는 도구로 extundelete가 있다.

extundelete : ext3, ext4 파일 시스템에서 삭제된 파일을 복구해주는 기능을 제공

다운로드 사이트 : https://sourceforge.net/projects/extundelete/

extundelete

Download extundelete for free. Extundelete is a utility to undelete files from an ext3 or ext4 partition.

sourceforge.net

위 화면에서 쓰인 --restore-all 옵션은 모든 파일을 복구한다는 의미이다.

명령을 통해 RECOVERED_FILES 라는 폴더에 파일이 복구됐음을 확인하였다.

복구를 확인한 다음, .cat.jpg파일을 확인하였다.

cat 명령어를 통해 jpg 파일을 확인해보면 플래그를 확인할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] Find Key(slack) (0) | 2020.03.10 |

|---|---|

| [Disk Forensic] 서울에 위치한 X 에너지 기업이... (0) | 2020.03.10 |

| [Network Forensic] 나는 힉스 입자가 발견되지 않을 것이라고... (0) | 2020.03.10 |

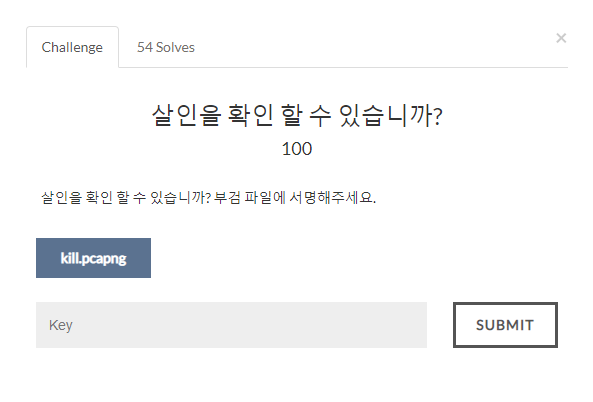

| [Network Forensic] 살인을 확인할 수 있습니까? (0) | 2020.03.10 |

| [Network Forensic] 하늘은 왜 푸른색입니까? (0) | 2020.03.09 |