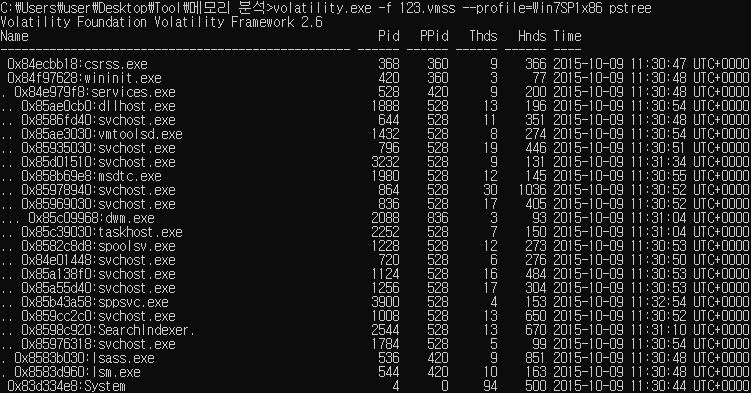

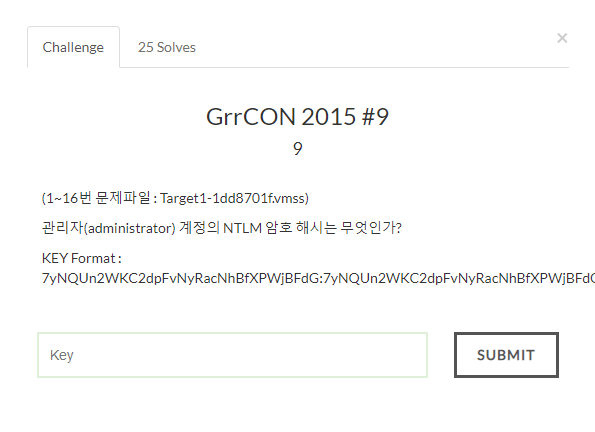

Memory Forensic #9 GrrCON 2015 #9

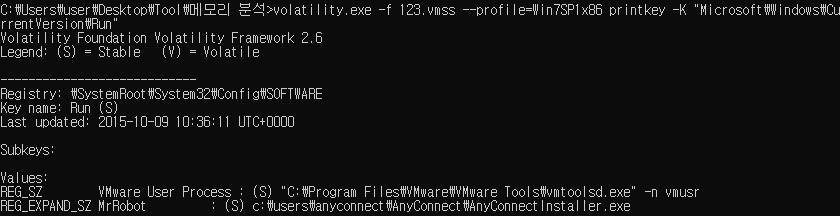

지문을 보면 관리자의 NTLM 암호 해시를 찾는 문제입니다.

NTLM (NT LAN MANAGER) : 윈도우에서 제공하고 있는 인증 프로토콜 중 하나로 Challenge-Response(도전-응답)라고 불리는 인증 프로토콜 방식을 사용

NTLM에 관한 암호 정보는 volatility 도구에서 hashdump라는 플러그인을 통하여 LM/NTLM에 관한 암호 해시 값을 쉽게 확인할 수 있습니다.

실행 결과를 확인해보면, 관리자(Adminstrator)의 NTLM 암호 해시를 확인할 수 있고, 플래그로 입력하면 문제를 해결할 수 있습니다.

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Memory Forensic] GrrCON 2015 #11 (0) | 2020.02.09 |

|---|---|

| [Memory Forensic] GrrCON 2015 #10 (0) | 2020.02.09 |

| [Memory Forensic] GrrCON 2015 #8 (0) | 2020.02.09 |

| [Memory Forensic] GrrCON 2015 #7 (0) | 2020.02.09 |

| [Memory Forensic] GrrCON 2015 #6 (0) | 2020.02.09 |