Memory Forensic #6 GrrCON 2015 #6

지문을 보면 악성코드가 C&C 서버에 재인증시 사용하는 비밀번호를 찾는 문제입니다.

여기서 비밀번호가 담긴 파일들은 이메일 첨부 파일, 인젝션 프로세스 등을 생각할 수 있으며, C&C 서버는 감염된 좀비 PC로부터 정보를 수집하는 단말기이며 PC를 좀비PC로 감염시키는 것은 인젝션 된 프로세스라고 생각할 수 있습니다.

따라서 인젝션 프로세스 정보에 비밀번호가 담겨져 있을 수 있습니다.

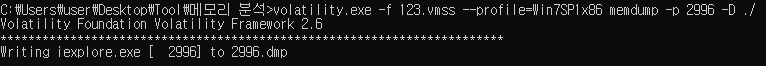

프로세스 인젝션 된 프로세스를 분석하기 위해서는 memdump라는 프로세스 덤프 파일을 분석할 수 있는 플러그인을 활용하여 프로세스 인젝션 되었던 iexplore.exe 프로세스 파일을 복구해야 합니다.

이전 문제에서 iexplore.exe의 PID는 2996이었으므로, memdump 플러그인을 사용하여 복구하였습니다.

복구가 완료 된 프로세스를 사람이 쉽게 읽을 수 있는 문자열로 바꿔주는 strings 프로그램을 이용하여 계속해서 분석을 진행하였습니다.

텍스트 파일에서 패스워드를 찾기 위해 이전 문제에서 확인하였던 MrRobot을 활용하였습니다.

이 레지스트리 Key는 악성 프로그램이 재실행되는 역할을 하였고, C&C 서버에 비밀번호를 사용해서 인증하기 때문에 PC가 재부팅 될 때 레지스트리 Key가 실행된 다음, 비밀번호를 인증할 것이라고 추측할 수 있습니다.

따라서 해당 레지스트리 Key가 문자열로 위치한 곳 주변에 비밀번호가 존재할 수 있습니다.

Sublime Text3를 활용하여 MrRobot 문자열을 검색하였습니다.

검색 결과, 비밀번호가 대소문자를 구별하면서 영어와 숫자가 조합된 문자열이라고 생각해보면 주변에서 확인된 GrrCon2015 문자열이라는 것을 확인할 수 있습니다.

따라서 문자열을 플래그로 입력해주면, 문제를 해결할 수 있습니다.

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Memory Forensic] GrrCON 2015 #8 (0) | 2020.02.09 |

|---|---|

| [Memory Forensic] GrrCON 2015 #7 (0) | 2020.02.09 |

| [Memory Forensic] GrrCON 2015 #5 (0) | 2020.02.09 |

| [Memory Forensic] GrrCON 2015 #4 (0) | 2020.02.09 |

| [Memory Forensic] GrrCON 2015 #3 (0) | 2020.02.09 |