Network Forensic #20 Sans Network Forensic [Puzzle 3] #5

클릭한 영화 예고편의 전체 URL에 대해 분석하는 문제이다.

전체 URL은 이전 문제 XML 코드에서 확인할 수 있다.

지문에서 preview-url을 확인하라고 하였으므로 preview-url을 검색해보면 URL을 확인할 수 있다.

preview-url을 검색한 결과로, 옆에 URL을 확인할 수 있다.

따라서 옆 URL을 입력하면 5번 문제를 해결할 수 있다.

Network Forensic #21 Sans Network Forensic [Puzzle 3] #6

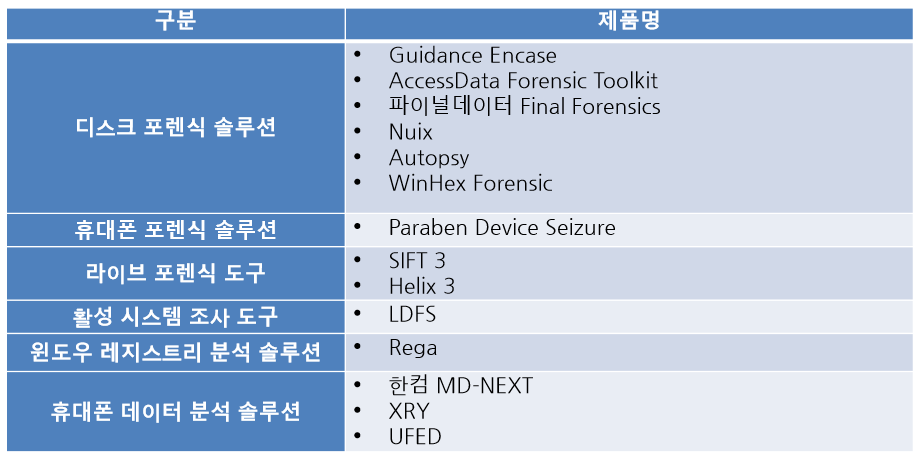

이전 문제인 4번 문제와 같은 유형의 문제이다.

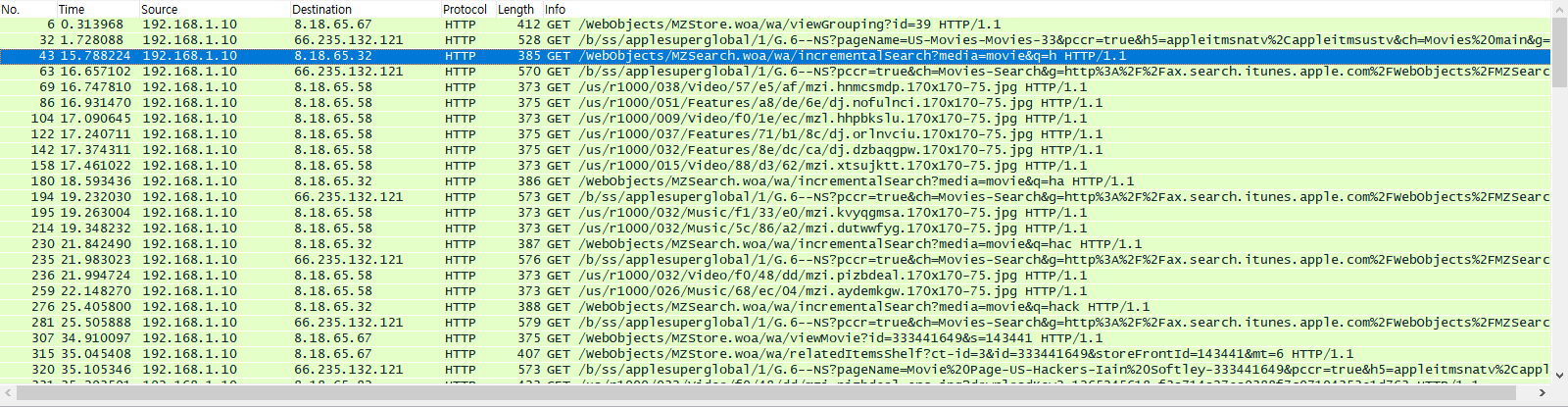

HTTP 200 OK 패킷 전에 GET 요청을 한 GET 패킷을 확인하면 된다.

GET 요청에서 사용된 id 내용이 다른 패킷을 찾으면 쉽게 원하는 패킷의 위치로 이동할 수 있다.

Wireshark의 검색 기능을 통해 viewMovie 문자열을 찾고, 4번 문제와 같이 HTTP 200 OK 패킷의 XML을 확인하여 Ann이 클릭한 두 번째 영화 title을 확인할 수 있다.

viewMovie을 검색하면 두 번째 영화에 대한 패킷을 확인할 수 있다.

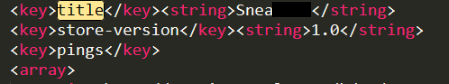

이전 문제와 같이 밑에 있는 HTTP/1.1 200 OK 정보가 적혀 있는 패킷에 대해 4번 문제처럼 XML 코드를 확인한다.

title 옆에 문자열을 플래그로 입력하면 6번 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] Listen carefully! (0) | 2020.02.02 |

|---|---|

| [Network Forensic] Sans Network Forensic [Puzzle 3] #7, #8 (0) | 2020.02.02 |

| [Network Forensic] Sans Network Forensic [Puzzle 3] #3, #4 (0) | 2020.02.02 |

| [Network Forensic] Sans Network Forensic [Puzzle 3] #1, #2 (0) | 2020.02.02 |

| [Network Forensic] DefCoN#21 #1 (0) | 2020.01.22 |