Memory Forensic #15 (GrrCON 2015 #15)

문제를 정확히 보면 답에 해당하는 프로세스가 원격 관리 소프트웨어라는 것을 확인할 수 있습니다.

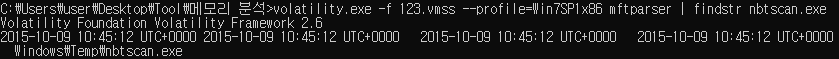

원격 관리를 하게 되면 네트워크 통신이 이뤄지므로 volatility를 실행하여 netscan 플러그인을 사용하여 확인하였습니다.

netscan 플러그인으로 네트워크 연결 정보를 확인하던 도중, 이상한 프로세스를 확인하였습니다.

바로 TeamViewer.exe라는 프로세스입니다.

TeamViewer.exe : 원격 제어 기능이 가능하여 해커가 설치한 것처럼 느껴질 수도 있지만, TeamViewer사가 제작한 합법적인 소프트웨어

따라서 해당 프로세스명을 문제에서 제시한 포맷대로 입력하면 문제를 해결할 수 있습니다.

(플래그 입력 시, T만 대문자로 입력해야 하며 그대로 입력하게 되면 플래그 인증되지 않습니다..)

(V 때문에 플래그 인증되지 않아 고생했습니다...)

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Memory Forensic] GrrCON 2015 #17 (0) | 2020.02.24 |

|---|---|

| [Memory Forensic] GrrCON 2015 #16 (0) | 2020.02.24 |

| [Memory Forensic] GrrCON 2015 #14 (0) | 2020.02.24 |

| [Memory Forensic] GrrCON 2015 #13 (0) | 2020.02.24 |

| [Memory Forensic] GrrCON 2015 #12 (0) | 2020.02.09 |