Memory Forensic #3 GrrCON 2015 #3

GrrCON 2015 #1번 문제에서 다운 받은 vmss 파일을 계속 사용하여 해결하는 문제입니다.

공격자가 피싱 공격에 성공한 것을 보면 이전 문제에서 확인한 AnyConnectInstaller.exe 파일이 이번 피싱 공격에 사용된 것으로 추측해볼 수 있습니다.

메모리 포렌식 도구인 volatility를 사용하여 filescan 플러그인을 사용하여 해당 파일이 저장되어 있는지 확인하였습니다.

filescan 플러그인으로 해당 파일이 저장되었는지 확인하는 명령어와 | findstr 명령어를 사용하여 AnyConnectInstaller.exe 문자열을 찾아 확인하였습니다. (vmss 파일 이름이 길어 123으로 변경한 상태입니다.)

결과를 확인해보면 AnyConnectInstaller.exe 파일이 저장된 흔적을 확인할 수 있고, 이 파일들에 대해 dumpfiles 플러그인을 사용하여 파일을 복구하고 분석하였습니다.

3df1cf00 오프셋이 있는 파일을 복구하여 확인해보면 2개의 파일을 복구할 수 있습니다.

바이러스 위협이 뜨게 되면서, 복구된 파일이 몇 초 뒤에 없어지는 것이 확인됩니다.

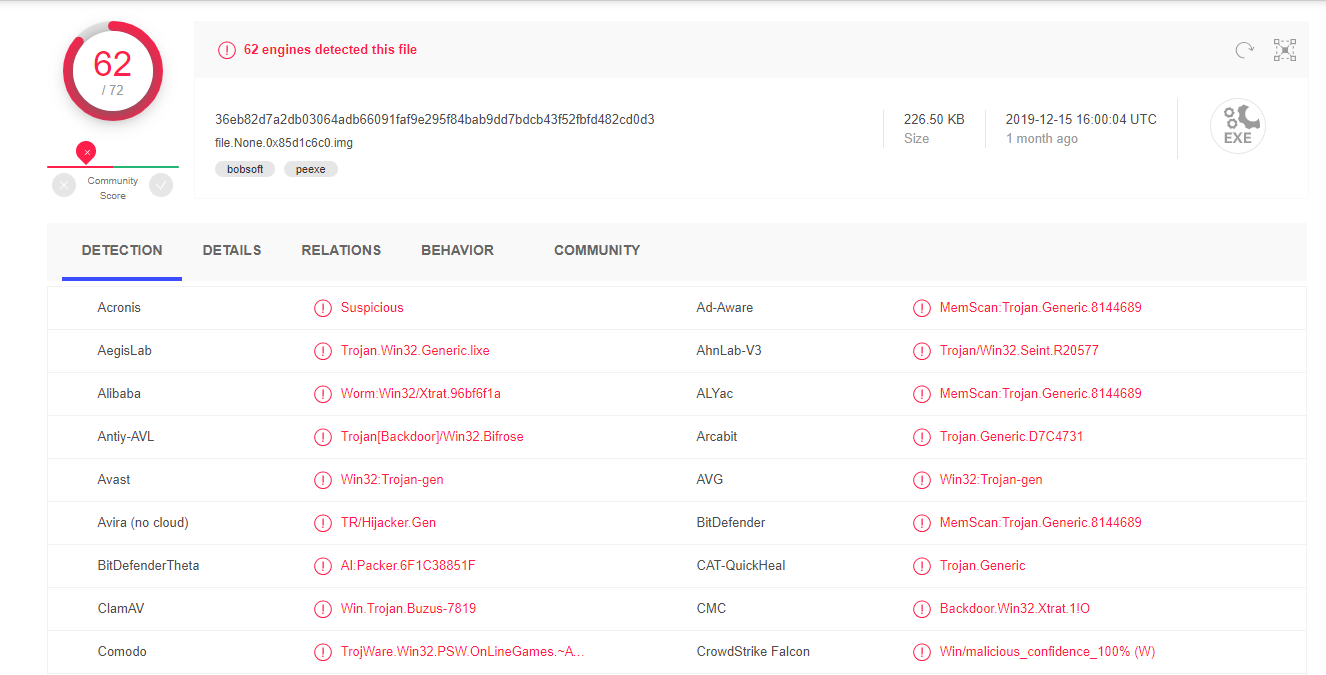

이것으로 악성코드 파일인 것을 확인할 수 있었으며, 바이러스에 대한 검사를 진행하기 위해 VirusTotal 사이트를 이용하여 바이러스를 검사하였습니다.

VirusTotal 사이트 : https://www.virustotal.com/gui/

VirusTotal

www.virustotal.com

바이러스 검사 결과를 보게 되면 많은 백신 프로그램에서 바이러스라는 결과가 출력되며, 바이러스에 대한 정보가 너무 많아 플래그에 대한 혼란이 올 수 있습니다.

많은 바이러스 정보가 확인되지만, 그 중에서 Xtrat라는 바이러스가 확인됩니다.

관련 바이러스를 구글링으로 확인해보면 Xtrat에 대한 정확한 이름을 확인할 수 있습니다.

플래그로 정확한 이름을 입력하면 문제를 해결할 수 있습니다.

XtremeRAT : 2012년 이스라엘과 시리아 정부를 공격하는데 사용된 원격 엑세스 트로이 목마 바이러스

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Memory Forensic] GrrCON 2015 #5 (0) | 2020.02.09 |

|---|---|

| [Memory Forensic] GrrCON 2015 #4 (0) | 2020.02.09 |

| [Network Forensic] 때로는 정답이 바로 나타나지만... (0) | 2020.02.02 |

| [Network Forensic] 당신이 플래그를 찾을 수 있을까? (0) | 2020.02.02 |

| [Network Forensic] woodstock-1 (0) | 2020.02.02 |