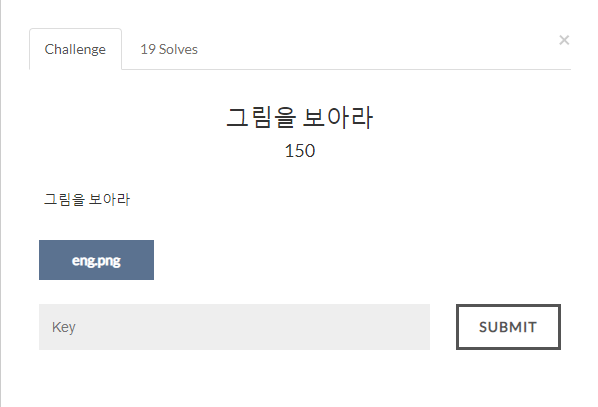

Multimedia Forensic #39 그림을 보아라.

문제를 보면 eng라는 이름으로 된 png 파일이 주어지고, 그림을 보라고 합니다.

문제 파일을 확인하면 위의 사진과 같이 어떤 URL을 적어둔 그림을 볼 수 있습니다.

그리고 그 아래는 흑인 아이와 여성이 나오고, 밑에는 아카이브에 그림을 제외하고 중요한 것이 없을까?

라는 뜻을 가진 문장이 나옵니다.

위에 있는 사이트가 궁금해서 위 사이트로 접속해보았습니다.

URL로 접속하면 archive.zip 파일을 다운받을 수 있습니다.

다운로드 버튼을 클릭해서 다운로드하고 압축을 풀면 됩니다.

압축을 해제하면 1부터 6까지 jpg 파일들과 Thumbs.db 파일이 생성됩니다.

jpg 파일들을 보면 알파벳 하나씩을 저장했지만 이어서 읽어보면 FLAG IS 라는 문자열을 확인할 수 있습니다.

문제에서 그림을 제외하고 중요한 것이 없을까? 라는 문장을 보면 다른 파일인 Thumbs.db 파일에 플래그가 있을 것 같습니다.

Thumbs.db 파일은 윈도우에서 이미지 파일 미리보기 기능이 켜져 있으면 자동으로 생성되는 데이터베이스 파일입니다.

이 파일은 같은 폴더 내 사진 파일들의 정보를 담고 있는데 만약 압축 해제 된 이 폴더에 다른 사진 파일들이 존재했다가 이동이나 삭제 등 변화가 있었으면 Thumbs.db 파일에 정보가 남아있을 것입니다.

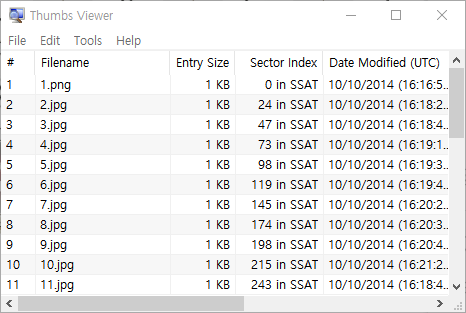

Thumbs Viewer 프로그램을 사용해서 Thumbs.db 파일을 분석해보았습니다.

Thumbs Viewer : Thumbs.db 파일에 어떤 내용이 담겨 있는지 볼 수 있는 프로그램

설치 사이트 : https://thumbsviewer.github.io/

Thumbs Viewer - Extract thumbnail images from the Thumbs.db, ehthumbs.db, ehthumbs_vista.db, Image.db, Video.db, TVThumb.db, and

About Thumbs Viewer allows you to extract thumbnail images from the Thumbs.db, ehthumbs.db, ehthumbs_vista.db, Image.db, Video.db, TVThumb.db, and musicThumbs.db database files found on various Windows operating systems. Looking to open thumbcache_*.db fil

thumbsviewer.github.io

Thumbs.db 파일을 불러오면 30개가 넘는 사진 파일들이 존재합니다.

[FILE] - [Save All]을 선택해서 사진 파일들을 모두 저장하면 됩니다.

저장된 사진 파일들을 확인해보면 플래그를 확인할 수 있습니다.

FLAG = XP_WAS_SO_SWEET_FOR_HACKERS

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] 모두 비밀번호를 txt파일... (0) | 2019.09.03 |

|---|---|

| [Multimedia Forensic] DOS 모드에서는... (0) | 2019.09.02 |

| [Multimedia Forensic] 우리는 바탕화면 캡처 본을 얻었다. (0) | 2019.09.02 |

| [Multimedia Forensic] 답을 찾고 제출해라! (0) | 2019.09.01 |

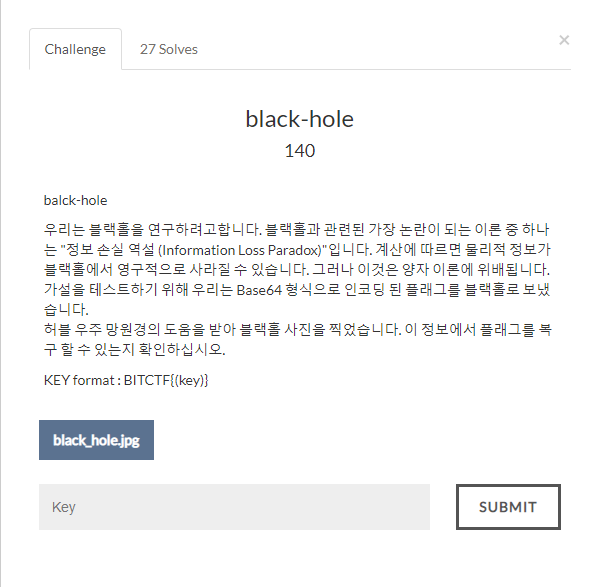

| [Multimedia Forensic] black-hole (0) | 2019.08.31 |