Multimedia Forensic #37 답을 찾고 제출해라!

문제를 보면 stego_50이라는 이름으로 된 jpg 파일이 주어지고, 답을 찾고 제출하라고 합니다.

jpg 파일을 열어 확인해보면 위 사진과 같이 나오게 됩니다.

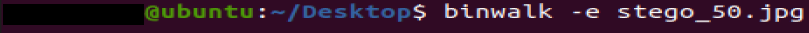

파일에서 답을 찾으라는 것을 보고, 혹시 숨겨진 파일이 있는지 binwalk를 사용하여 확인해보았습니다.

binwalk : 대표적인 펌웨어 분석 툴로, 펌웨어 분석뿐만 아니라 포렌식 시 파일 카빙 등에 사용할 수 있는 유용한 도구

참고 사이트 : https://github.com/ReFirmLabs/binwalk

ReFirmLabs/binwalk

Firmware Analysis Tool. Contribute to ReFirmLabs/binwalk development by creating an account on GitHub.

github.com

확인한 결과, zip파일이 안에 있는 것을 확인할 수 있습니다.

이제 binwalk 옵션을 통해 binwalk 안에 있는 내용물을 추출해보겠습니다.

위의 옵션을 입력하고 파일명을 입력하면 안에 있는 내용물을 추출할 수 있습니다.

추출하면 zip 파일과 문서 파일이 하나씩 주어집니다.

usethis라는 문서 파일이 하나 생기는데, 그 파일의 내용을 보면 steghide 다운로드 주소가 나오게 됩니다.

아마도 steghide를 다운 받아서 푸는 문제 같습니다.

Steghide : 이미지에 데이터를 숨기거나 추출해내는 도구

설치 사이트 : http://steghide.sourceforge.net/

Steghide

If a new version of steghide is released, the announcement will be posted to the steghide-announce mailing list. If you want to be informed of new versions, please subscribe to this list. The steghide-devel mailing list serves as a discussion forum on steg

steghide.sourceforge.net

리눅스에서 쓰실거면 apt-get install steghide를 입력해주시면 설치하실 수 있습니다.

steghide를 사용해보면 패스워드가 필요한 것을 확인할 수 있습니다.

패스워드 힌트를 얻고자 jpg파일의 문자열 검색을 위해 strings 명령어를 통하여 문자열을 확인하였습니다.

strings 명령어 : 프로그램 안에서 사용된 문자열을 출력해줍니다.

사용법 : strings <파일명>

문자열을 확인해보면 많은 문자열들을 확인할 수 있습니다.

그 중에 패스워드로 의심되는 문자열들을 입력해본 결과, 맨 마지막 문자열인 Delta_Force\m/가 맞는 비밀번호였습니다.

추출된 파일의 내용을 보면 플래그 값을 확인할 수 있습니다.

FLAG = PrAgyaNCTF_sTeg1_key

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] 그림을 보아라. (0) | 2019.09.02 |

|---|---|

| [Multimedia Forensic] 우리는 바탕화면 캡처 본을 얻었다. (0) | 2019.09.02 |

| [Multimedia Forensic] black-hole (0) | 2019.08.31 |

| [Multimedia Forensic] broken (0) | 2019.08.31 |

| [Multimedia Forensic] Find Key(Image) (0) | 2019.08.31 |