Multimedia Forensic #35 black-hole

문제를 보면 black_hole 이름으로 된 jpg 사진 파일을 확인할 수 있습니다.

이 파일에서 플래그를 복구해달라고 하였으니 파일 안에 플래그 값이 있다는 것을 예측할 수 있습니다.

파일 내부에 플래그 값이 있다는게 어떤게 있을까 생각하다가 가장 간단한 방법인 문자열이 들어갔을 수도 있다고 생각하여 문자열 검색을 통해 플래그 값이 있는지 확인해보았습니다.

문제에서 base64로 플래그 값을 보냈다고 하였으므로 우선 문제의 키 값 포맷을 base64로 검색하여 확인해보았습니다.

echo : 리눅스 명령어 echo는 주어진 문자열을, 문자열 사이에 포함된 공백과 줄 마지막에 개행문자를 포함하여 표준출력으로 출력하는 명령어다.

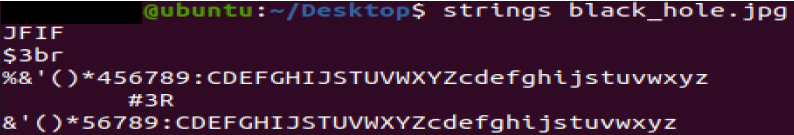

변경한 값과 일치하는 문자열이 있는지 strings 명령어를 통해 확인해보았습니다.

Strings : 파일 안에서 사용된 문자열을 출력해줍니다.

사용법 : Strings <옵션> <파일명>

strings 명령어와 파일명을 입력하게 되면, 해당 파일 안에 있는 문자열을 출력해줍니다.

위에서 확인했던 base64값과 유사한 값을 가지는 문자열을 확인할 수 있습니다.

참조 사이트 : http://www.convertstring.com/ko/EncodeDecode/Base64Decode

Base64로 디코딩 - 온라인 Base64로 디코더

당신의 Base64로 여기에 텍스트를 디코딩 복사 파일로 디코딩 Base64로 다운로드 :

www.convertstring.com

해당 문자열을 base64 디코딩을 해보면 문제의 플래그 값을 확인할 수 있습니다.

(리눅스에서 디코딩을 진행하면 계속 오류가 발생하여 디코딩은 사이트에서 진행하였습니다.)

FLAG = BITCTF{S5 0014+81}

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] 우리는 바탕화면 캡처 본을 얻었다. (0) | 2019.09.02 |

|---|---|

| [Multimedia Forensic] 답을 찾고 제출해라! (0) | 2019.09.01 |

| [Multimedia Forensic] broken (0) | 2019.08.31 |

| [Multimedia Forensic] Find Key(Image) (0) | 2019.08.31 |

| [Multimedia Forensic] Find Key(Hash) (0) | 2019.08.31 |