Multimedia Forensic #17 호레이쇼가 플래그를 보며...

문제를 보면 이상한 이름으로 된 jpg 파일이 주어집니다.

선글라스를 들고 있는 한 남자의 사진으로 보입니다.

이 분은 미국 드라마 CSI 시리즈에 등장하는 호레이쇼 케인이라고 하네요.

HxD로 시그니처를 확인, JPG의 정상적인 파일 시그니처는 맞지만 밑에도 똑같은 JPG의 파일 시그니처가 더 있는 것을 확인하였습니다.

더 자세한 분석을 위해 exiftool 프로그램으로 문제 파일을 분석하였습니다.

exiftool : 이미지, 오디오, 비디오 등의 메타데이터 분석 프로그램

설치 사이트 : https://sourceforge.net/projects/exiftool/

exiftool

Download exiftool for free. Read, write and edit metadata. Perl library and command-line application for reading, writing and editing meta information (EXIF, IPTC, XMP, and more) in a wide variety of file formats (JPEG, TIFF, PNG, PDF, RAW, and more).

sourceforge.net

(리눅스로 사용하려면 apt install libimage-exiftool-perl 명령어 입력)

exiftool 프로그램을 사용한 화면입니다. (이름이 너무 길어서 123으로 변경했습니다.)

결과를 확인해보면 47487 Byte를 가진 썸네일이 존재하는 것을 확인할 수 있습니다.

이제 exiftool 프로그램으로 썸네일을 추출해보겠습니다.

썸네일이 추출되었으니 파일을 확인해보겠습니다.

선명하게 보이지 않고, 좀 흐릿한 사진으로 보입니다. 다시 exiftool 프로그램으로 파일을 분석해보았습니다.

결과를 확인해보면 이 파일에는 26822 Byte의 썸네일이 존재하는 것을 확인할 수 있습니다.

이번에는 플래그 값으로 보이는 파일이 나옵니다.

좌우가 바뀌어 있어서 제대로 된 플래그를 보려면 그림판에서 좌우반전해서 보면 되지만, 저는 이 사진만으로도 플래그 값을 알 수 있어서 그냥 플래그 값을 입력했습니다.

이 방법은 편하게 푸실 수 있는 방법이고, 노가다로 풀 수 있는 방법을 하나 더 알려드리겠습니다.

중간에 jpg 파일의 헤더 시그니처가 보입니다.

그리고 밑에 보이는 블록의 시작점은 B8입니다.

블록(h)를 클릭하여 시작 오프셋을 B8로 입력하고, 끝 오프셋을 드래그를 맨 마지막으로 내려서 마지막 오프셋 값을 입력해줍니다.

그러면 시작 오프셋부터 끝 오프셋까지만 드래그가 됩니다. 복사해주시고 좌측 상단에 파일(F) - 새로를 눌러서 붙여넣기를 해주고 다른 이름으로 저장 - 확장자(.jpg)를 jpg로 해줍니다.

아까 맨 처음에 추출한 썸네일 사진을 볼 수 있습니다.

위 썸네일 사진을 다시 HxD로 켜서 확인해보면 이번에는 오프셋이 CA로 시작하는 또 다른 JPG 헤더 시그니처가 보입니다.

같은 방법으로 블록(h)을 클릭하여 시작 오프셋을 CA로 입력해주시고, 끝 오프셋은 제일 마지막 오프셋 값을 넣어주시면 됩니다.

방금 했던 방법과 같이 복사한 다음 파일 - 새로 - 붙여넣기를 해주고 확장자를 .jpg로 해주면 됩니다.

아까 말한 것과 같이 제대로 된 플래그를 볼려면 그림판에서 좌우반전을 해주시면 됩니다.

결국 알아보기 쉽도록 좌우반전을 했습니다.

FLAG = INS{MAGNIFICATION_X100_FOR_STARTERS}

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] 저는 이 파일이 내 친구와... (0) | 2019.08.28 |

|---|---|

| [Multimedia Forensic] 천 마디 말보다 사진 한 장... (0) | 2019.08.28 |

| [Multimedia Forensic] 원래 의미가 없는 것들도... (0) | 2019.08.25 |

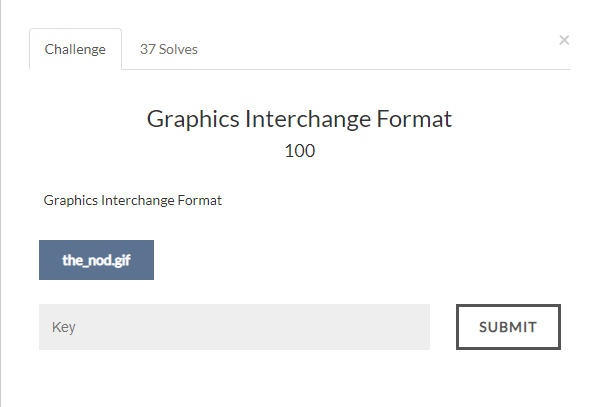

| [Multimedia Forensic] Graphics Interchange Format (0) | 2019.08.25 |

| [Multimedia Forensic] basics (0) | 2019.08.25 |