Multimedia Forensic #24 조수의 차이만큼 하얗습니다! :D

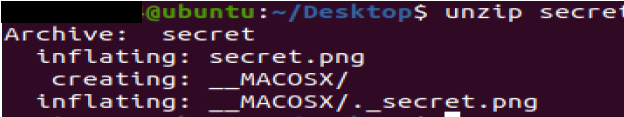

문제를 보면 조수의 차이만큼 하얗다는 말과 png 파일 하나가 주어집니다.

문제 파일을 확인해보면 흰색 바탕만 나옵니다. (위에 사진 올려 놓은 것입니다.)

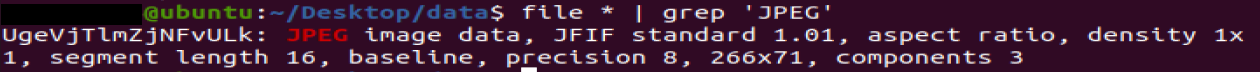

딱 보니 색상 분석하는 문제 같아서 Stegsolve 도구를 사용해서 jpg 이미지 파일을 분석해보았습니다.

Stegsolve : 스테가노그래피 분석 도구로 색상과 비트별로 이미지를 분석하는 기능을 제공해주는 도구

설치 사이트 : http://www.wechall.net/forum/show/thread/527/Stegsolve_1.3/

[WeChall] Stegsolve 1.3 [WeChall]->WePost

www.wechall.net

확장자가 jar 파일이기 때문에 java가 설치되어 있어야 실행하실 수 있습니다.

Stegsolve를 실행시키고, Plane View에서 화살표를 계속 넘기다 보면, Blue plane 0에서 플래그를 확인할 수 있었습니다.

FLAG = true_steganographers_doesnt_need_any_tools

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] 이 그림에는 뭔가 좀 수상한... (0) | 2019.08.28 |

|---|---|

| [Multimedia Forensic] 거래 조건 알고 있잖아요? (0) | 2019.08.28 |

| [Multimedia Forensic] 저는 당신의 생각을 알고 있습니다. (0) | 2019.08.28 |

| [Multimedia Forensic] 저희는 이 문서를 찾았습니다. (0) | 2019.08.28 |

| [Multimedia Forensic] 내 친구 Mich는 이 멋진 튤립... (0) | 2019.08.28 |