[Windows Artifacts] Event Log

(1) Event Log란?

-

윈도우에서 발생하는 H/W, S/W 및 시스템 문제에 대한 다양한 이벤트들이 기록

-

일반 시스템 엔지니어들도 트러블 슈팅을 위해 참고하는 윈도우 대표적 로깅 시스템

-

로그는 응용 프로그램 로그와 시스템 로그, 보안 로그로 나뉘게 됨

-

응용 프로그램 로그는 윈도우에서 API를 사용하는 응용 프로그램이 중요한 이벤트를 알리고, 활동 내역을 기록

-

시스템 로그는 윈도우의 시스템 운영과 유지에 관련된 대부분의 정보가 이 곳에 저장되며, 주로 하드웨어 장치나 드라이버 오류 정보 및 동작 여부 등이 기록

-

보안 로그는 시스템 로그온, 파일 접근, 인증, 계정 생성, 권한 사용 등에 따른 이벤트와 보안과 관련된 항목들이 저장, 어떤 파일에 접근했는지에 대한 관련 정보가 포함되어 있어 사고 분석에 있어 가장 중요한 로그라 할 수 있음

(2) Event Log 상세 내용

2-1. Kind of

-

Windows OS Log

2-2. Information

-

Mostly Windows Activities

2-3. Path

-

%SystemRoot%\System32\winevt\*

2-4. characteristic

-

More log store from Windows vista and above

2-5. Tools

-

Event Log Explorer

-

Evtx Explorer, EvtxECmd

2-5-1. Event Log Explorer : https://eventlogxp.com/

Windows event log analysis software, view and monitor system, application and security event logs — FSPro Labs

For Windows Administrators Filters events by any criteria Stores user credentials Automates labor intensive tasks Monitors and notifies about events More about sysadmin features... For Forensic Investigators Retrives detailed information Reads damaged even

eventlogxp.com

2-5-2. Evtx Explorer, EvtxECmd : https://ericzimmerman.github.io/

Eric Zimmerman's tools

ericzimmerman.github.io

이외에도 수많은 이벤트 로그 분석 도구들이 존재한다.

(3) 아티팩트 분석 실습

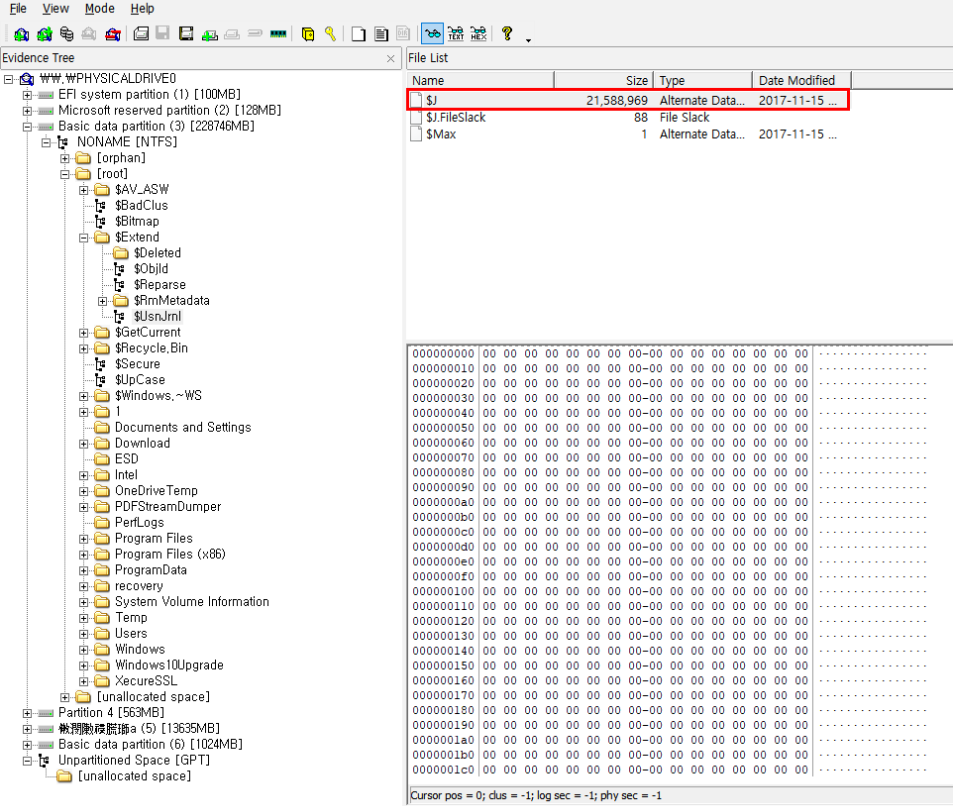

3-1. FTK Imager > Windows > System32 > winevt > Logs 폴더 이벤트 로그 아티팩트 확인

-

마우스 우클릭 > Export Files 기능을 이용하여 해당 아티팩트를 수집

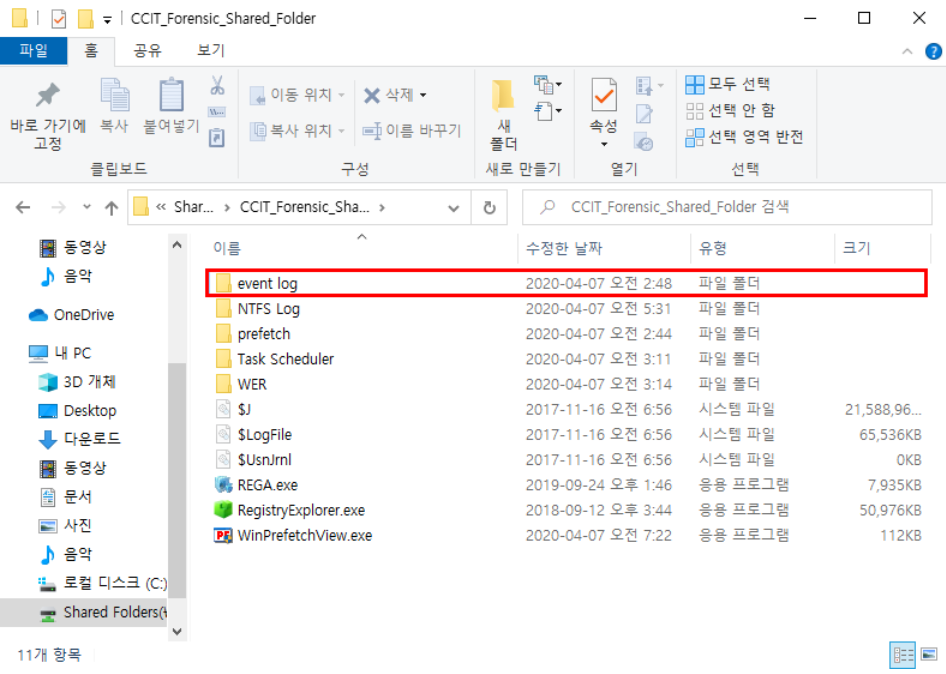

여기서 중요한 것은, Event Log 수집(추출)이나 출력 결과물 저장은 수집 대상물의 데이터 무결성을 위해 분석 환경에서 진행해야 하며, 가상 환경 공유 폴더나 이동식 매체로 지정해야 한다.

즉, 수집 도구에 의한 수집물은 '이동식 매체'로 저장하고 분석 결과도 수집 대상물에 저장되지 않도록 분석은 수집 대상물 PC가 아닌 분석용 로컬 PC(호스트)에서 진행해야 한다.

수집된 파일이나, 디렉토리는 수집 대상물의 디스크에 바로 저장되어서는 안 되며, 바로 공유 폴더 등의 이동식 매체에 저장되어야 데이터 무결성이 깨지지 않는다.

또한, 아티팩트를 수집할 시에 MAC 타임 보존은 필수적으로 숙지하고 진행한다.

위 [그림 3]은 해당 아티팩트 분석을 위해 분석 환경 공유 폴더로 해당 아티팩트를 지정해 준 화면이다.

3-2. Event Log Explorer 활용, 이벤트 로그 분석

호스트 PC에 있던 이벤트 로그를 분석 환경으로 옮긴 다음, Event Log Explorer를 실행한 화면이다.

3-3. 레코드 & 컬럼 분석

하나의 레코드를 예로 들어, 컬럼 분석한 결과이다.

-

Information 부분은 이벤트의 심각도를 가리키며, 주로 Information과 Error, Warning 등이 있음

-

2020-03-27은 이벤트가 발생했던 날짜이며, 오후 4:33:03초에 발생했던 시간이 출력

-

43은 특별한 이벤트 유형을 식별하는 값을 나타냄

-

Microsoft-Windows는 이벤트를 기록한 소프트웨어(이벤트가 일어난 프로세스)를 의미

-

Windows 업데이트 에이전트는 이벤트 게시자의 하위 구성 요소 또는 활동을 표현하는 데 사용

-

\SYSTEM은 이벤트에 대한 사용자의 이름을 나타냄

-

마지막으로 LAPTOP은 노트북(데스크톱)의 기기 모델명을 의미

3-4. 더블 클릭 확인

더블 클릭하여 확인해보면, [그림 6]과 같이 자세한 정보를 확인할 수 있다.

(4) 추가 내용 정리

-

윈도우 운용 과정에서 발생하는 특정 이벤트들을 종합적이고, 체계적으로 로그 기록

-

시스템의 성능, 오류, 경고 및 운용 정보 등의 중요 정보 기록

-

-

기록된 로그들은 각각 이벤트 ID를 가짐

-

이벤트 로그를 획득해도 이벤트 ID 의미를 알지 못하면 의미 없음

-

-

주요 이벤트 로그는 다음과 같음

-

Application.evtx 응용 프로그램 로그

-

System.evtx 시스템 로그

-

Setup.evtx 설치 로그

-

Security.evtx 보안 로그

-

-

포렌식 관점으로는 다음과 같다.

-

시스템에서 발생하는 취약점 분석

-

시스템 장애 원인, 성능 관리

-

시스템 외부 침입 감지 및 추적

-

전반적인 시스템 활동 분석

-

# Reference

http://www.forensic-artifact.com/windows-forensics/windowseventlogs

'Digital Forensics > Artifacts' 카테고리의 다른 글

| [Windows Artifacts] Jump Lists (0) | 2020.05.25 |

|---|---|

| [Windows Artifacts] Shortcut (LNK) (0) | 2020.05.25 |

| [Windows Artifacts] Prefetch (0) | 2020.05.24 |

| [Windows Artifacts] Registry (0) | 2020.05.24 |

| [Windows Artifacts] $UsnJrnl (0) | 2020.05.24 |