[Windows Artifacts] Shortcut (LNK)

(1) Shortcut (LNK)란?

-

바로가기 파일(링크 파일)이라고도 불리며, 'Windows Shortcut', 공식 명칭은 'Shell Link'라고 불림

-

윈도우에만 존재하는 기능으로 응용 프로그램, 디렉토리, 파일 등의 객체를 참조하는 파일

-

.lnk 확장자를 가지며, 명렁 줄이 아닌 GUI에서만 동작

-

응용 프로그램 설치 시에 바탕화면이나 시작 메뉴, 빠른 실행 폴더, 설치 폴더에 바로가기 생성이 가능하며, 사용자들도 필요에 따라 바로가기 생성이 가능

-

일반 파일과 동일하게 메타데이터와 MFT 엔트리를 갖고 있으며, 심볼릭 링크의 경우에 원본 파일을 가리키고 있는 것은 파일이 아닌 것으로 파일 시스템이 인식하기 때문에 MFT 엔트리를 가지고 있지 않아 두 기능이 다르다고 할 수 있음

-

시스템 사용자가 편의를 위해 사용하는 경우도 많지만, 운영체제가 자동 실행이나 최근 접근한 데이터, 자주 사용하는 파일이나 프로그램에 관한 정보를 관리할 때에 사용하기도 함

-

링크 대상 파일에 관한 생성, 접근, 수정 시간 정보 및 원본 위치 등에 관한 기록을 포함하고 있으므로, 정보 유출에 관한 조사나 시스템 사용에 관한 시간 관계를 정리할 때 유용하게 사용되는 경우가 많음

(2) Shortcut (LNK) 상세 설명

2-1. Kind of

-

Windows File

2-2. Information

-

Target Link File's Metadata

2-3. Path

-

Can be created anywhere

-

OS Dependency

-

%UserProfile%\AppData\Roaming\Microsoft\Windows\Recent\*.lnk

-

%UserProfile%\Appdata\Roaming\Microsoft\Windows\Start Menu\Programs\*.lnk

-

%UserProfile%\Appdata\Roaming\Microsoft\Internet Explorer\Quick Launch\*.lnk

-

2-4. Characteristic

-

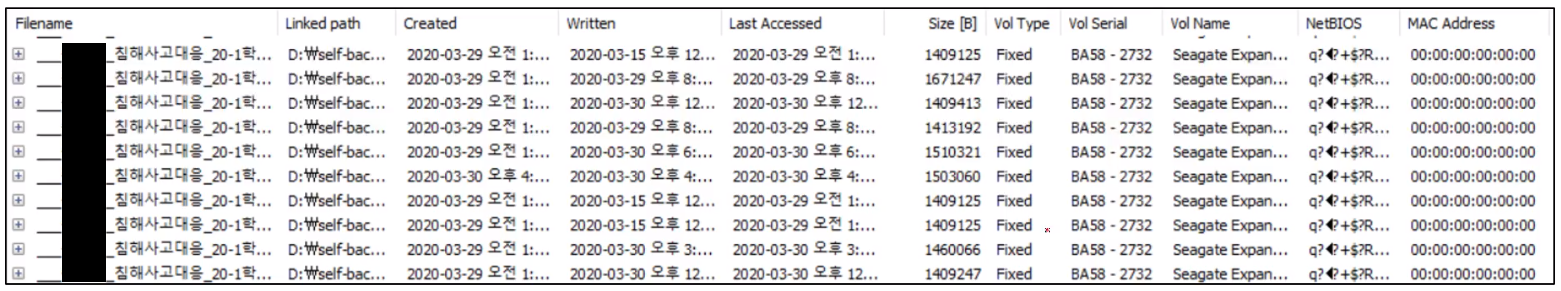

*.lnk may have MAC address, Volume Name / Type / Serial, Etc.

2-5. Tools

-

LECmd

2-5-1. LECmd : https://ericzimmerman.github.io/

Eric Zimmerman's tools

ericzimmerman.github.io

(3) 아티팩트 수집 및 분석 실습

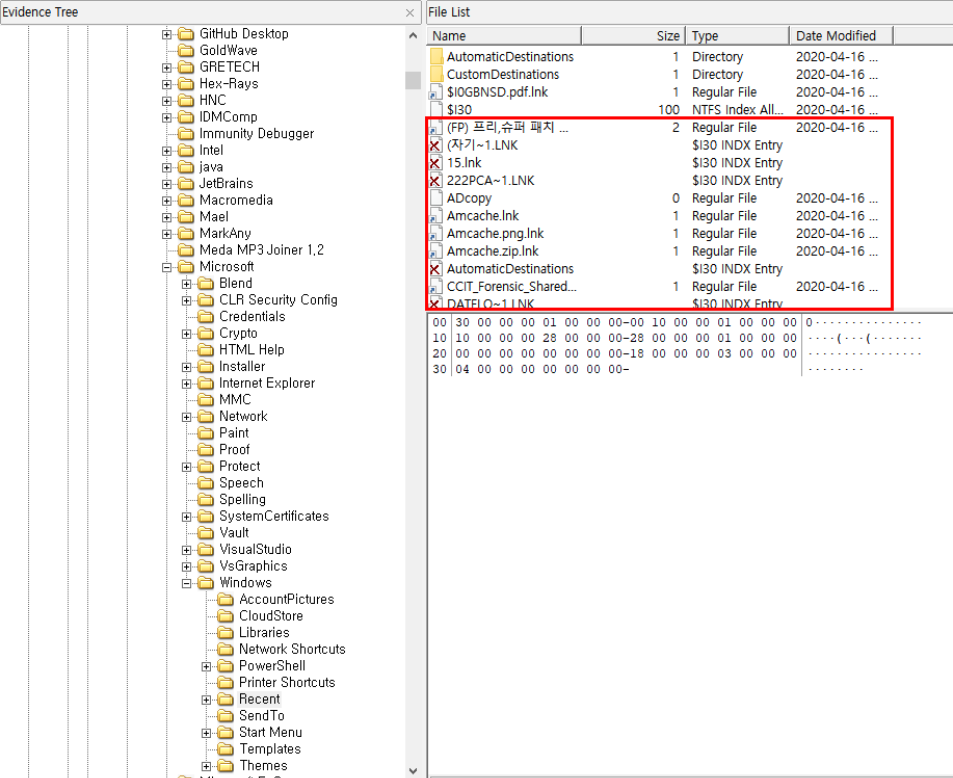

3-1. FTK Imager > Users > [username] > AppData > Roaming > Microsoft > Windows > Recent 폴더 LNK 아티팩트 존재

여기서 중요한 것은, Shortcut(LNK) 파일 수집(추출)이나 출력 결과물 저장은 수집 대상물의 데이터 무결성을 위해 분석 환경에서 진행해야 하며, 가상 환경 공유 폴더나 이동식 매체로 지정해야 한다.

즉, 수집 도구에 의한 수집물은 '이동식 매체'로 저장하고 분석 결과도 수집 대상물에 저장되지 않도록 분석은 수집 대상물 PC가 아닌 분석용 로컬 PC(호스트)에서 진행해야 한다.

수집된 파일이나, 디렉토리는 수집 대상물의 디스크에 바로 저장되어서는 안 되며, 바로 공유 폴더 등의 이동식 매체에 저장되어야 데이터 무결성이 깨지지 않는다.

또한, 아티팩트를 수집할 시에 MAC 타임 보존은 필수적으로 숙지하고 진행한다.

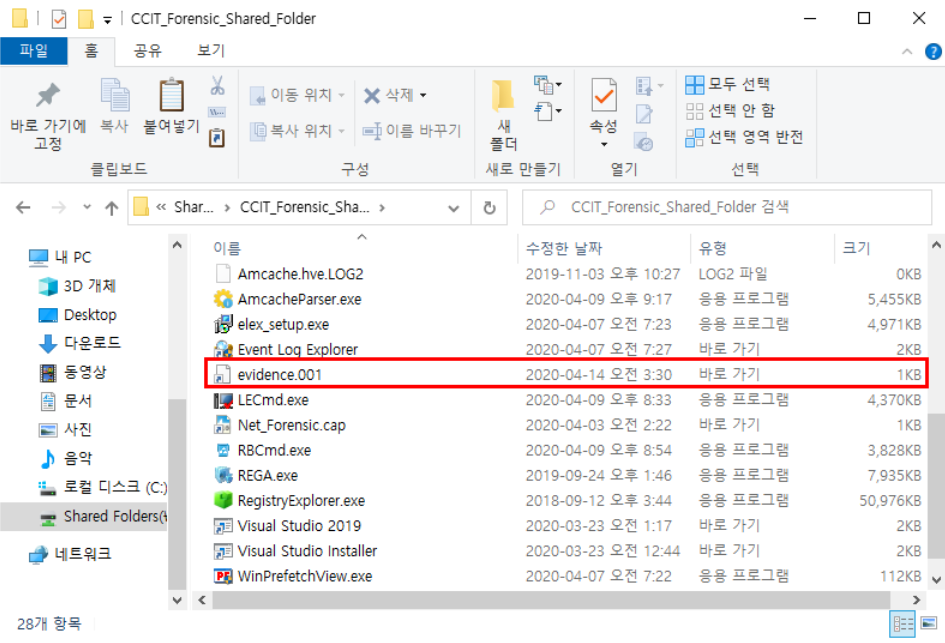

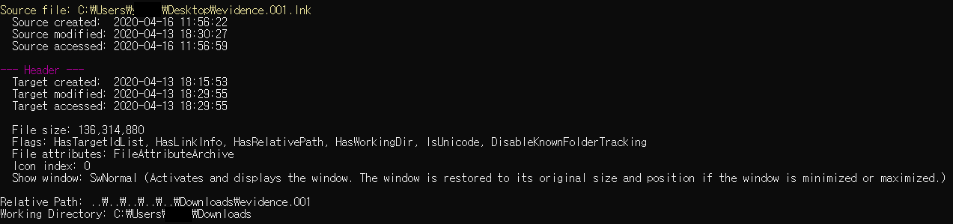

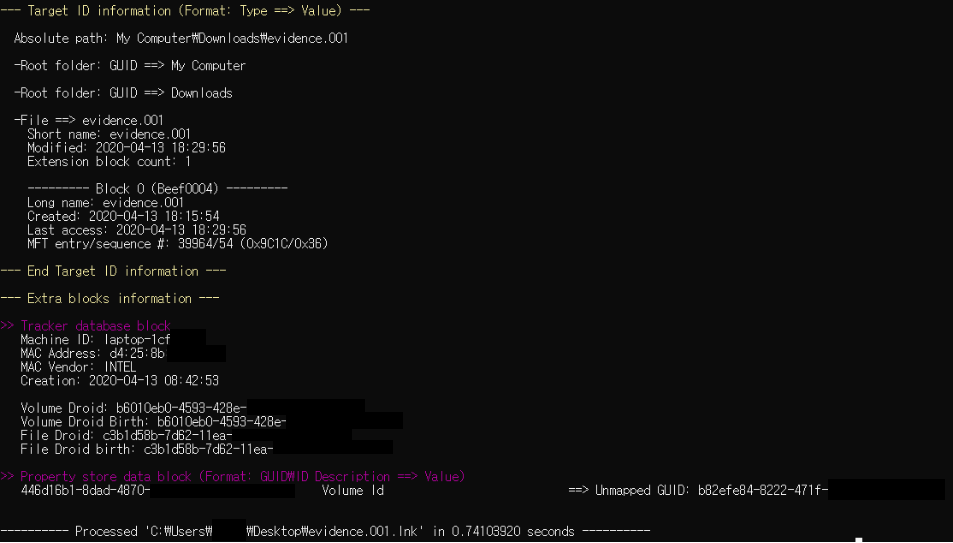

위 [그림 3]은 해당 아티팩트 분석을 위해 분석 환경 공유 폴더로 해당 아티팩트를 지정해 준 화면이다.

LNK 파일은 evidence.001이라는 이름을 가진 파일로 정한 다음, 진행하였다.

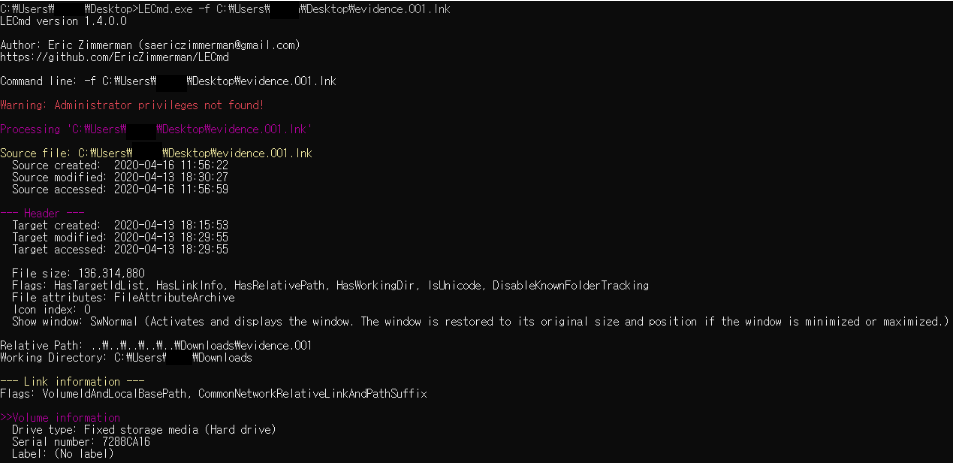

3-2. LECmd 도구 활용, 바로가기 아티팩트 분석

3-3. LECmd 도구 결과, LNK 아티팩트 분석

분석 결과로는 Source file에 대한 경로와 MAC 타임, Target MAC 타임, 파일 크기, Volume 정보와 네트워크 공유 정보 등을 확인 가능하다.

또한, 파일의 실제 경로나 관리자 폴더, Short name, Long name, Desktop 정보, Droid 등 여러 중요 정보를 확인할 수 있어 매우 유용한 아티팩트라고 할 수 있다.

(4) 추가 내용 정리

-

Shortcut(LNK) 아티팩트를 다음과 같이 정의할 수 있음

-

특정 응용 프로그램일 때, 바탕화면에 자동으로 생성되는 파일

-

사용자가 편의를 위해 바로가기를 생성했을 때 생기는 파일

-

로컬 및 원격 데이터 파일, 문서를 열었을 때 생성되는 파일

-

바탕화면 외에도 최근 문서 폴더, 시작 프로그램, 빠른 실행 등 다양한 곳에서도 생성

-

-

포렌식 관점으로는 다음과 같은 내용이 있음

-

파일의 MAC Time

-

볼륨 정보

-

네트워크 공유 정보

-

원본 위치

-

시스템 이름

-

원본 파일 추적 가능

-

-

윈도우 LNK 파일 폴더는 다음과 같음

-

바탕화면(Desktop)

-

최근 문서(Recent)

-

시작 프로그램(Start)

-

빠른 실행(Quick Launch)

-

-

LNK 파일 형식은 다음과 같음

-

ShellLinkHeader(default)

-

LinkTargetIDList(optional)

-

LinkInfo(optional)

-

StringData(optional)

-

ExtraData(optional)

-

위 5가지 LNK 파일 형식 중 포렌식적으로 의미있는 정보를 저장한 구조는 ShellLinkHeader과 LinkInfo 구조이다.

# Reference

'Digital Forensics > Artifacts' 카테고리의 다른 글

| [Windows Artifacts] Recycle Bin (0) | 2020.05.25 |

|---|---|

| [Windows Artifacts] Jump Lists (0) | 2020.05.25 |

| [Windows Artifacts] Event Log (0) | 2020.05.25 |

| [Windows Artifacts] Prefetch (0) | 2020.05.24 |

| [Windows Artifacts] Registry (0) | 2020.05.24 |