Memory Forensic #1 GrrCoN 2015 #1

문제 파일로 vmss 확장자 파일이 주어집니다.

vmss : 가상 머신에서 일시 중지(suspend) 상태일 때 운영체제 상태를 저장한 파일 확장자

해당 파일을 분석하기 위해 메모리 포렌식 도구인 volatility를 사용하여 분석하였습니다.

volatility : 오픈 소스 기반으로 CLI 인터페이스 제공하는 메모리 분석 도구

volatility 사용 방법 (Windows 기준)

1. volatility 다운로드 하고, cmd를 실행하여 exe 실행 파일이 있는 경로로 이동 (cd 명령어 사용)

2. vmss 파일을 exe 파일이 있는 곳으로 같이 넣어주고, 분석하기 위해 다음 명령어 입력

volatility.exe -f [파일 이름] imageinfo

파일을 분석하면 Windows 7 운영체제에서 사용한 메모리라는 것을 확인 가능합니다.

이제 어떤 프로그램이 실행되었는지 확인하기 위해 프로세스 리스트를 출력해주는 명령어를 사용합니다.

(pslist, psscan, pstree 사용)

pslist : 프로세스 리스트 출력, 리스트 워킹 (가상 주소)

psscan : 프로세스 리스트 출력, 패턴 매칭 (물리적 주소)

pstree : 프로세스를 트리구조로 출력

volatility.exe -f [파일 이름] --profile=[운영체제명] [플러그인]

지문에서 이상한 이메일을 클릭했다는 결정적 증거가 있습니다.

플러그인 실행 결과를 보면 OUTLOOK.EXE 프로그램이 실행 중인 것을 확인할 수 있습니다.

만약 이 프로그램을 사용하여 이메일을 받았다면 파일 내 이메일 주소가 존재할 것입니다.

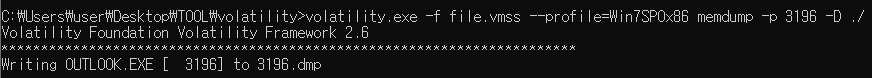

파일 분석을 위해서 memdump 플러그인을 사용하여 메모리 파일에 존재하는 OUTLOOK.EXE 파일을 복구하겠습니다.

memdump : 프로세스가 사용한 전체 메모리 영역 덤프

volatility.exe -f [파일 이름] --profile=[운영체제명] memdump -p [해당 프로세스 PID] -D ./(해당 폴더에 저장한다는 뜻)

파일이 저장된 것을 확인하면 strings 프로그램으로 dmp 파일을 txt 파일로 변환시킵니다.

strings : 프로그램 안에서 사용된 문자열 출력 프로그램

strings.exe [변경하고 싶은 파일] > [변경할 파일]

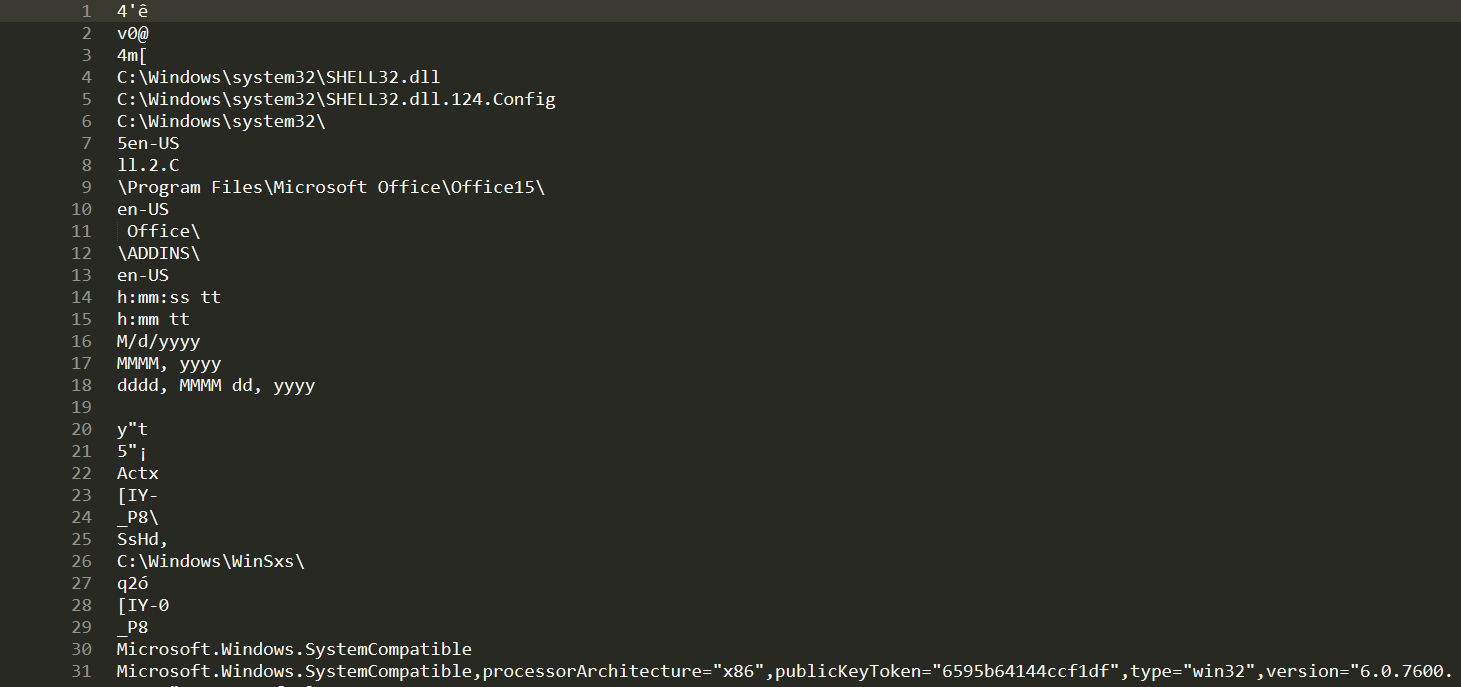

이제 복구된 파일 내용이 기록된 텍스트 파일을 코드 편집 프로그램으로 실행하여 이메일을 확인합니다.

(메모장으로 열면 정상적으로 작동하지 않거나, 에러가 발생하여 코드 편집 프로그램으로 실행해야 한다.)

서브라임 텍스트3 프로그램을 이용하여 텍스트 파일을 확인하였습니다.

수많은 텍스트 문자열을 확인할 수 있습니다.

문제를 해결하려면 이메일을 확인해야 하니 시간 단축을 위해 검색 기능(Ctrl + F)을 활용하여 텍스트 문자열을 분석합니다.

분석하던 도중, gmail로 된 이메일과 Wellick이라는 사람에게 온 내용을 확인할 수 있었습니다.

이메일명도 플래그처럼 되어 있어 플래그에 해당 메일 주소를 입력해주면 됩니다.

Memory Forensic #2 GrrCoN 2015 #2

앞에 문제에서 발견했던 이메일에 첨부된 파일명을 확인합니다.

이메일 내용 아래를 보면 첨부 파일 URL 주소가 적혀 있고 IP주소 뒤에 첨부파일명을 확인할 수 있습니다.

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] sayonara-bye가 남긴 흥미... (0) | 2020.01.12 |

|---|---|

| [Multimedia Forensic] 스타워즈 시간이 돌아왔다! (0) | 2020.01.12 |

| [Multimedia Forensic] 플래그를 얻어라! (0) | 2019.11.29 |

| [Multimedia Forensic] 저는 이미지에서 어떤 것을... (0) | 2019.11.29 |

| [Multimedia Forensic] 그들이 우리의 데이터를... (0) | 2019.11.29 |