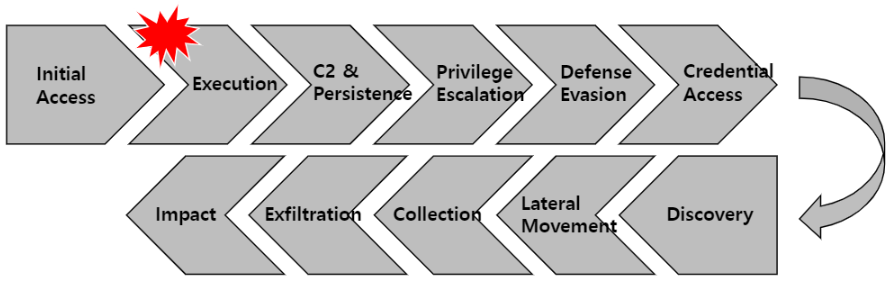

[Incident Response] T1118 InstallUtil

(1) Execution이란?

-

공격자는 내부 네트워크에서 악의적인 코드를 실행하고자 노력

-

로컬이나 원격 시스템에서 악의적인 코드를 실행하는 기술로 구성

-

절차(Procedure)를 진행하기 위해 다른 모든 전술(Tactis)의 기술(Techniques)과 짝을 이루어 활용

-

예시

-

LNK 파일 내에 포함된 Powershell 명령행 실행

-

스피어피싱(Spearphishing) 메일 내에 .hta 확장자인 파일을 포함하여 실행하도록 유도

-

(2) InstallUtil이란?

-

InstallUtil은 .NET 바이너리에 지정된 특정 설치 관리자 구성 요소를 실행하여 리소스를 설치 및 제거할 수 있는 명령줄 유틸리티

-

Windows 시스템에서 .NET 디렉토리에 존재하며, InstallUtil.exe는 Microsoft에 의해 디지털 서명됨

-

공격자는 InstallUtil을 사용하여 신뢰할 수 있는 Windows 유틸리티를 통해 코드 실행을 프록시 가능

-

InstallUtil을 사용하여 속성으로 장식된 클래스를 실행하는 이진 내의 속성을 사용하여 프로세스 화이트리스트 무시 가능

-

완화 방법으로는 비활성화(기능, 제거), 실행 방지가 있음

-

비활성화는 주어진 환경에서 InstallUtil이 필요하지 않을 수도 있으며, 실행 방지는 특정 시스템이나 네트워크에 악의적 사용자 오용 방지를 위해 InstallUtil.exe의 실행이 차단되도록 구성된 응용 프로그램 허용 목록을 사용

(3) InstallUtil 내용 정리

3-1. 정상 용도

-

.NET 실행 파일 중의 하나로 설치 관리자 (리소스 설치 / 제거 기능)

3-2. 악의적 사용

-

적법한 MS 인증서의 서명, AppLocker 등의 방어 기법 우회 가능

-

Whitelist Bypass 용도로 사용 가능 (신뢰할 수 있는 .exe를 통해 실행)

-

Code Execution Proxy

3-3. 매개변수

-

.exe - Executable File

3-4. 예제

-

C:\Windows\Microsoft.NET\Framework64\v(.*)\InstallUtil.exe /U T1191.exe

-

C:\Windows\Microsoft.NET\Framework\v(.*)\InstallUtil.exe /U T1191.exe

(4) 기법 실습

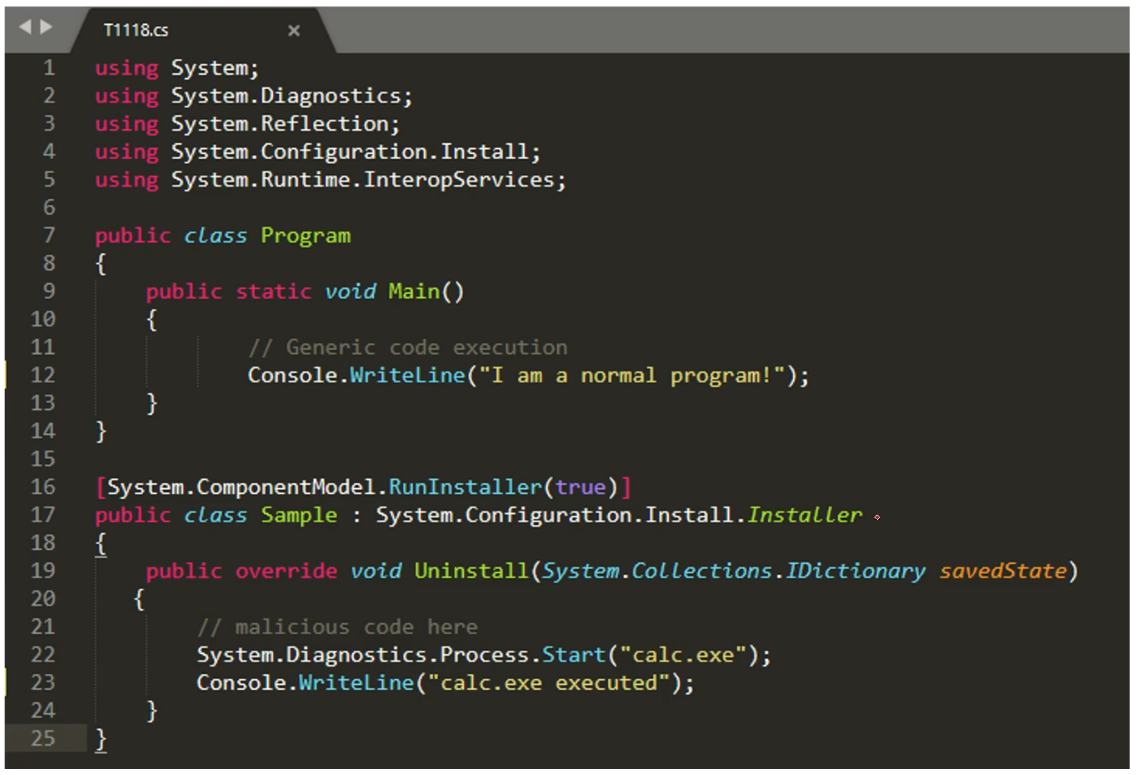

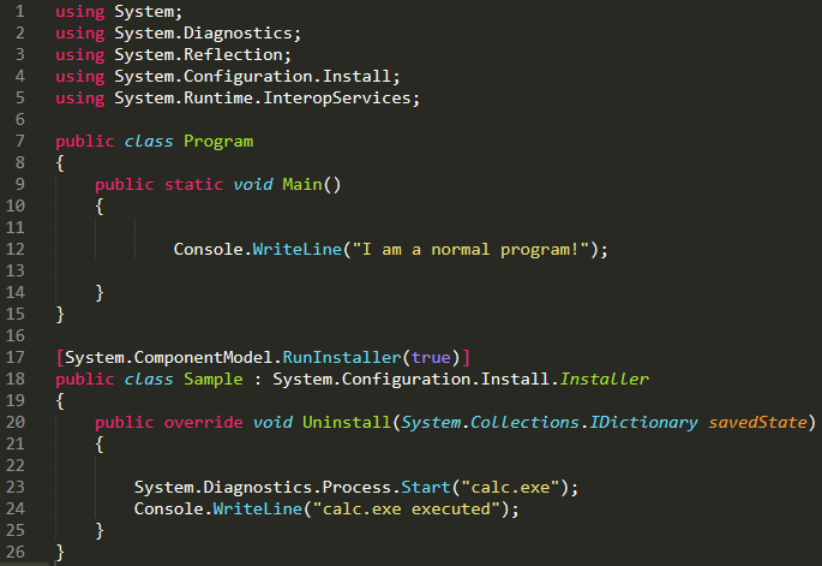

4-1. Sublime Text3 > C# 코드 작성

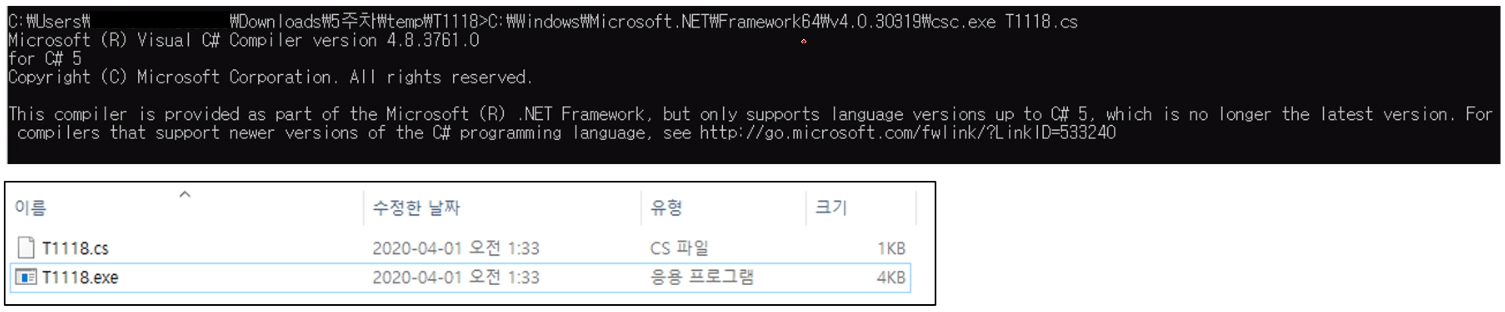

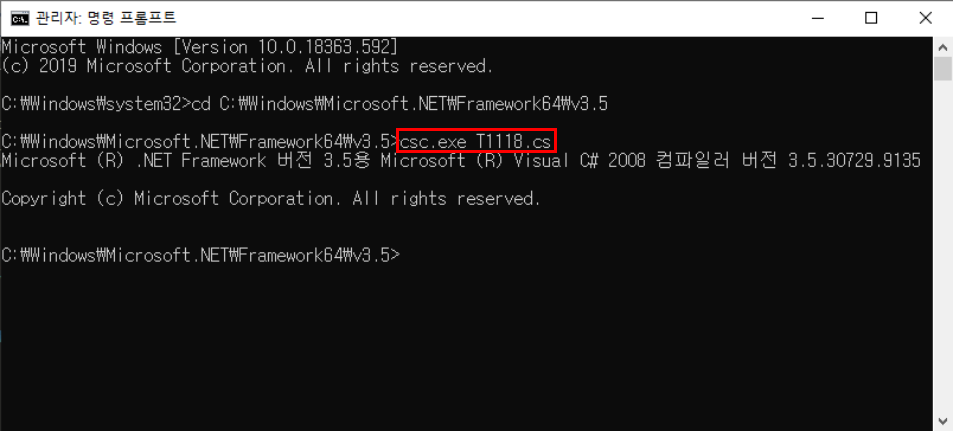

4-2. CMD(관리자 명령 프롬프트) > C# 코드 컴파일

-

CMD(관리자 명령 프롬프트) 실행

-

.NET Framework 폴더에 C# 코드 넣기

-

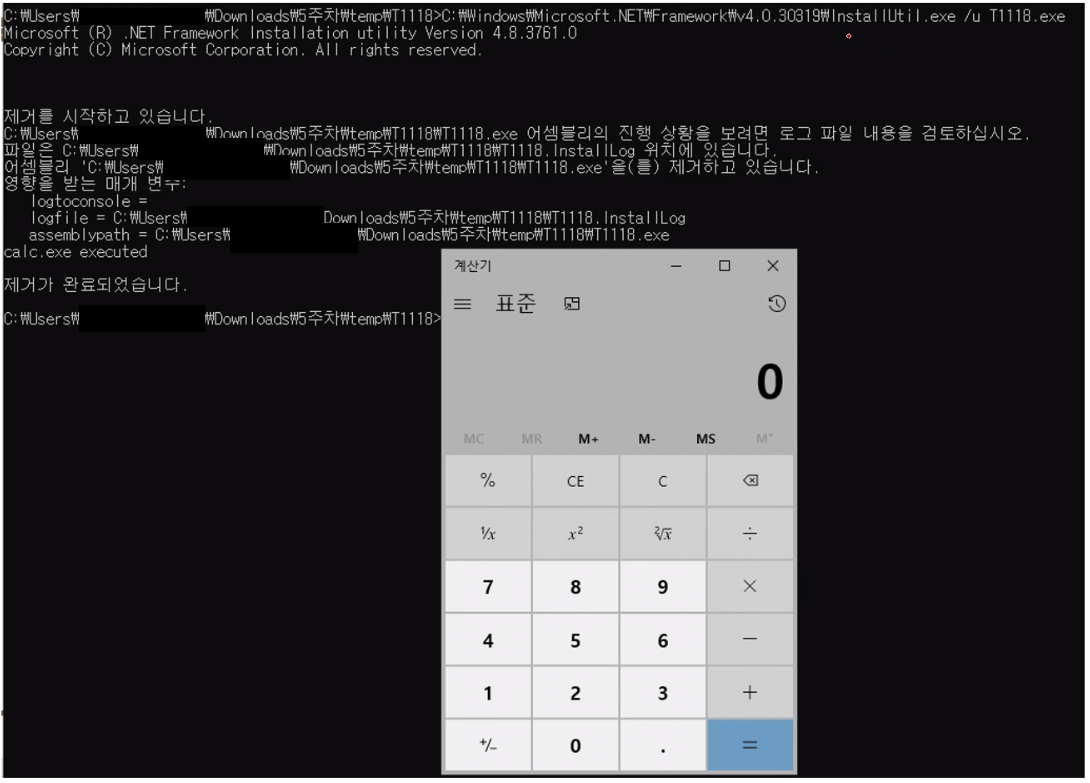

csc.exe를 통해 C# 코드 컴파일

-

계산기 실행

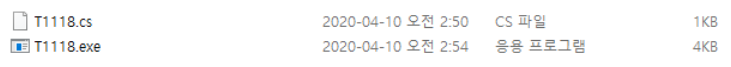

4-3. EXE 파일 생성

-

C# 코드를 컴파일하여 EXE 파일 생성

-

공격자가 공격 기법으로 활용 가능

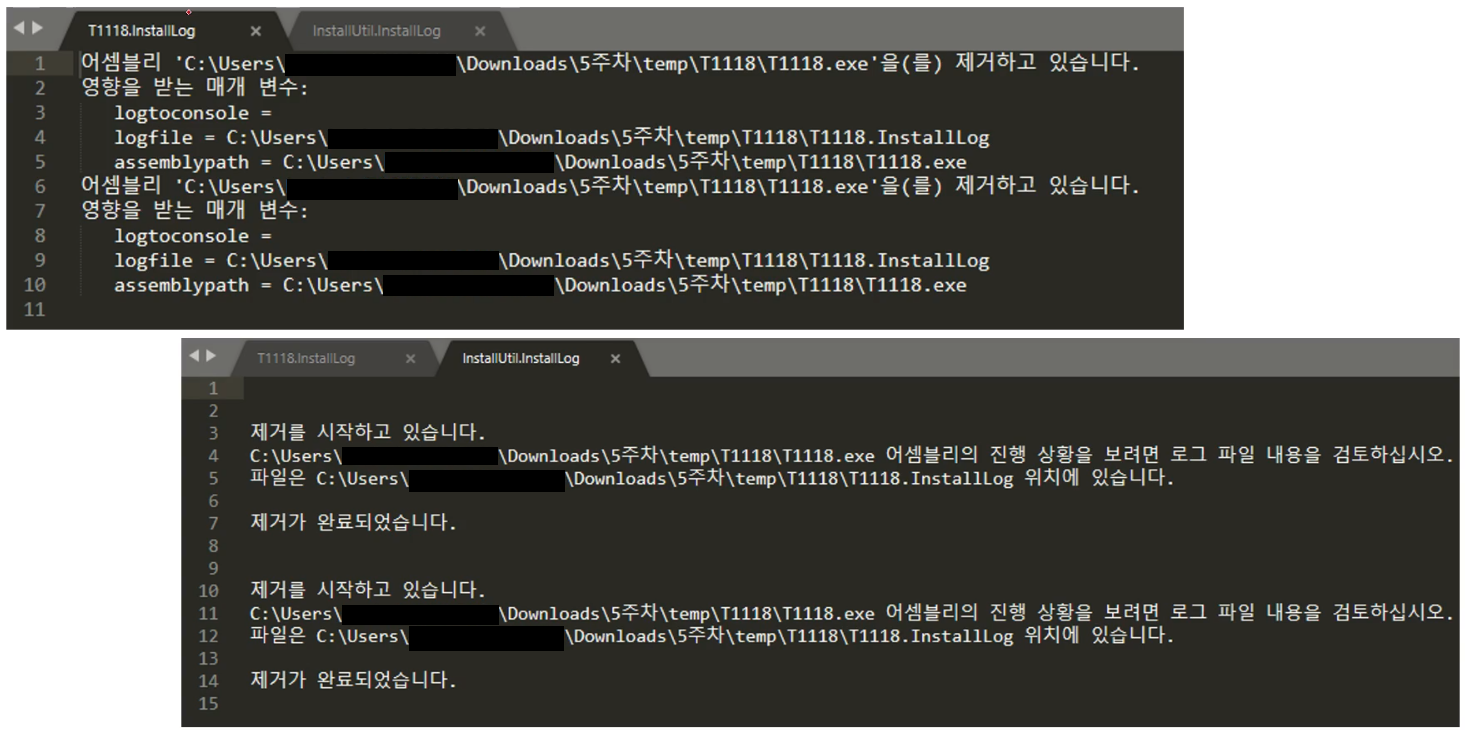

4-4. InstallUtil Log 파일

-

해당 기법을 통해 남는 Log 파일은 아티팩트로 활용 가능

(5) InstallUtil 추가 내용

-

ID : T1118

-

전술 : Defense Evasion, Execution

-

플랫폼 : Windows

-

필요 권한 : User

-

데이터 소스

-

프로세스 모니터링

-

프로세스 명령 행 매개변수

-

-

방어 우회

-

프로세스 허용 목록

-

디지털 인증서 유호성 검사

-

# Reference

https://attack.mitre.org/techniques/T1118/

https://attackiq.com/blog/2018/05/21/application-whitelist-bypass/

'Incident Response > Execution' 카테고리의 다른 글

| [Incident Response] T1086 PowerShell (0) | 2020.05.27 |

|---|---|

| [Incident Response] T1170 Mshta (0) | 2020.05.27 |

| [Incident Response] T1061 Graphical User Interface (0) | 2020.05.27 |

| [Incident Response] T1203 Exploitation for Client Execution (0) | 2020.05.27 |

| [Incident Response] T1173 Dynamic Data Exchange (0) | 2020.05.27 |