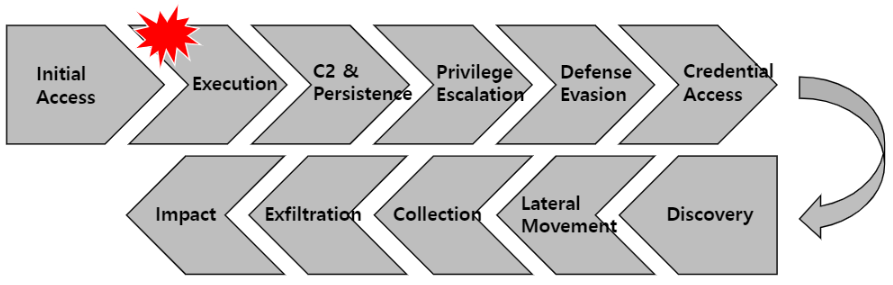

[Incident Response] T1061 Graphical User Interface

(1) Execution이란?

-

공격자는 내부 네트워크에서 악의적인 코드를 실행하고자 노력

-

로컬이나 원격 시스템에서 악의적인 코드를 실행하는 기술로 구성

-

절차(Procedure)를 진행하기 위해 다른 모든 전술(Tactis)의 기술(Techniques)과 짝을 이루어 활용

-

예시

-

LNK 파일 내에 포함된 Powershell 명령행 실행

-

스피어피싱(Spearphishing) 메일 내에 .hta 확장자인 파일을 포함하여 실행하도록 유도

-

(2) Graphical User Interface란?

-

GUI는 운영체제와 상호 작용하는 일반적인 방법

-

공격자는 일반적으로 Command-Line Interface 대신 원격 데스크톱 프로토콜과 같은 원격 대화식 세션을 통해 작업 중에 시스템 GUI를 사용하여 Windows 실행 명령을 통해 정보를 검색하고 파일 실행이 가능

-

이 기법의 완화 방법으로는 이 유형의 공격 기술은 시스템 기능의 남용을 기반으로 하기 때문에 예방 제어로 쉽게 완화 가능

-

GUI를 통한 실행 탐지는 심각한 오용 탐지로 이어질 수 있음

-

공격자가 대화형 원격 세션을 통해 시스템에 액세스 할 수 있는 서비스 오용 탐지를 위한 다른 요소도 고려해야 함

(3) Graphical User Interface 내용 정리

3-1. 정상 용도

-

GUI(Graphical User Interface)는 운영체제와 상호 작용하는 일반적인 방법

3-2. 악의적 사용

-

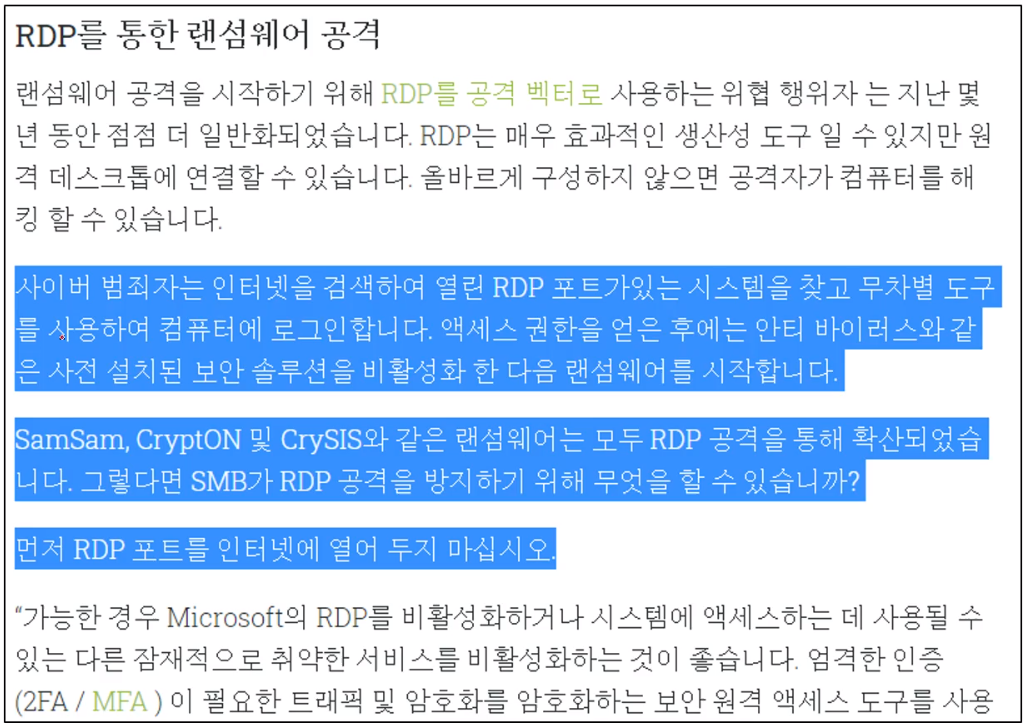

공격자는 CUI 대신 RDP 같은 GUI 원격 대화형 세션을 악용 가능

-

GUI 원격 대화형 세션을 통한 파일 복사, 실행 가능

-

이러한 공격은 일반적으로 탐지가 매우 어려움

※ 이번 내용도 기법 실습이 아닌, 예시를 들면서 설명하겠다.

-

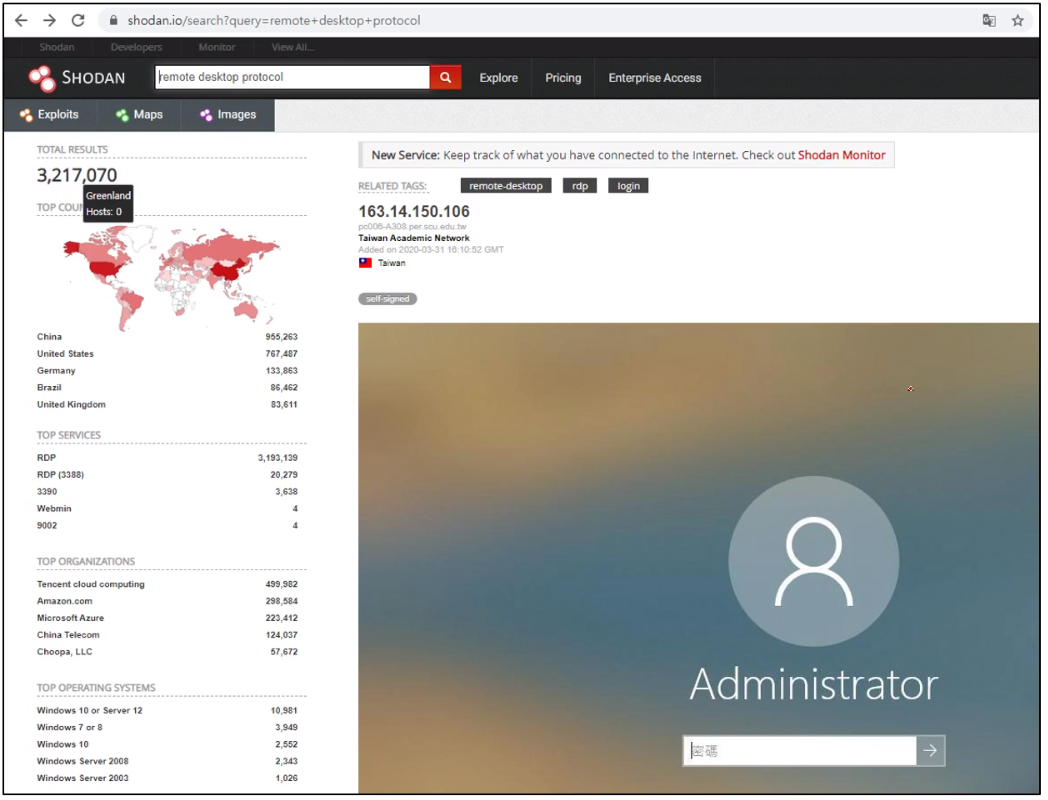

인터넷 검색

-

열린 RDP 포트가 있는 시스템 찾기

-

Brute Force 도구 이용 > 컴퓨터 로그인

-

랜섬웨어 Copy & Paste > 빠져나가기

예로 들자면, RDP로 로그인하면 대화형 세션을 얻을 수 있어 Tray Icon을 바로 실행 가능

-

검색을 통해 확인해보면, 수많은 RDP가 열려 있음

-

열린 RDP를 대상으로, Brute Force 진행

결론적으로, 패스워드 강화가 매우 중요하다.

(4) Graphical User Interface 추가 내용

-

ID : T1061

-

전술 : Execution

-

플랫폼 : Linux, MacOS, Windows

-

필요 권한 : User, Administrator, SYSTEM

-

데이터 소스

-

파일 모니터링

-

프로세스 모니터링

-

이진 파일 메타데이터

-

프로세스 명령 줄 매개변수

-

-

원격 지원 가능

# Reference

https://attack.mitre.org/techniques/T1061/

https://www.carbonite.com/blog/article/2019/08/ransomware-preys-on-smbs-via-rdp-attacks-spam-emails

'Incident Response > Execution' 카테고리의 다른 글

| [Incident Response] T1170 Mshta (0) | 2020.05.27 |

|---|---|

| [Incident Response] T1118 InstallUtil (0) | 2020.05.27 |

| [Incident Response] T1203 Exploitation for Client Execution (0) | 2020.05.27 |

| [Incident Response] T1173 Dynamic Data Exchange (0) | 2020.05.27 |

| [Incident Response] T1196 Control Panel Items (0) | 2020.05.27 |