[Windows Artifacts] Recycle Bin

(1) Recycle Bin이란?

-

휴지통은 윈도우에서 파일을 삭제할 경우, 기본적으로 삭제된 파일은 휴지통(Recycle.Bin) 영역으로 이동됨

-

휴지통 이용 파일 삭제 시 변화로는 다음과 같음

-

파일을 삭제할 경우 해당 파일의 MFT 엔트리(NTFS 경우) 삭제와 휴지통 폴더의 새로운 파일 이름으로 MFT 엔트리가 생성

-

결과적으로 파일 삭제 시, 파일 메타데이터 정보의 변경만 일어나고 파일 내용(데이터 영역)은 변화 없음

-

-

휴지통 이용 파일 복원 시 변화로는 다음과 같음

-

파일을 복원할 경우 휴지통 MFT 엔트리 삭제 후, 원본 파일 경로에 새로운 MFT 엔트리가 생성되며, 파일의 시간 정보는 삭제와 복원 시에 그대로 유지됨

-

-

휴지통은 설정한 최대 크기를 넘지 않을 경우, 삭제한 모든 파일 모두 복구가 가능하며, 최대 크기를 넘길 경우 오래된 파일부터 차례로 삭제

-

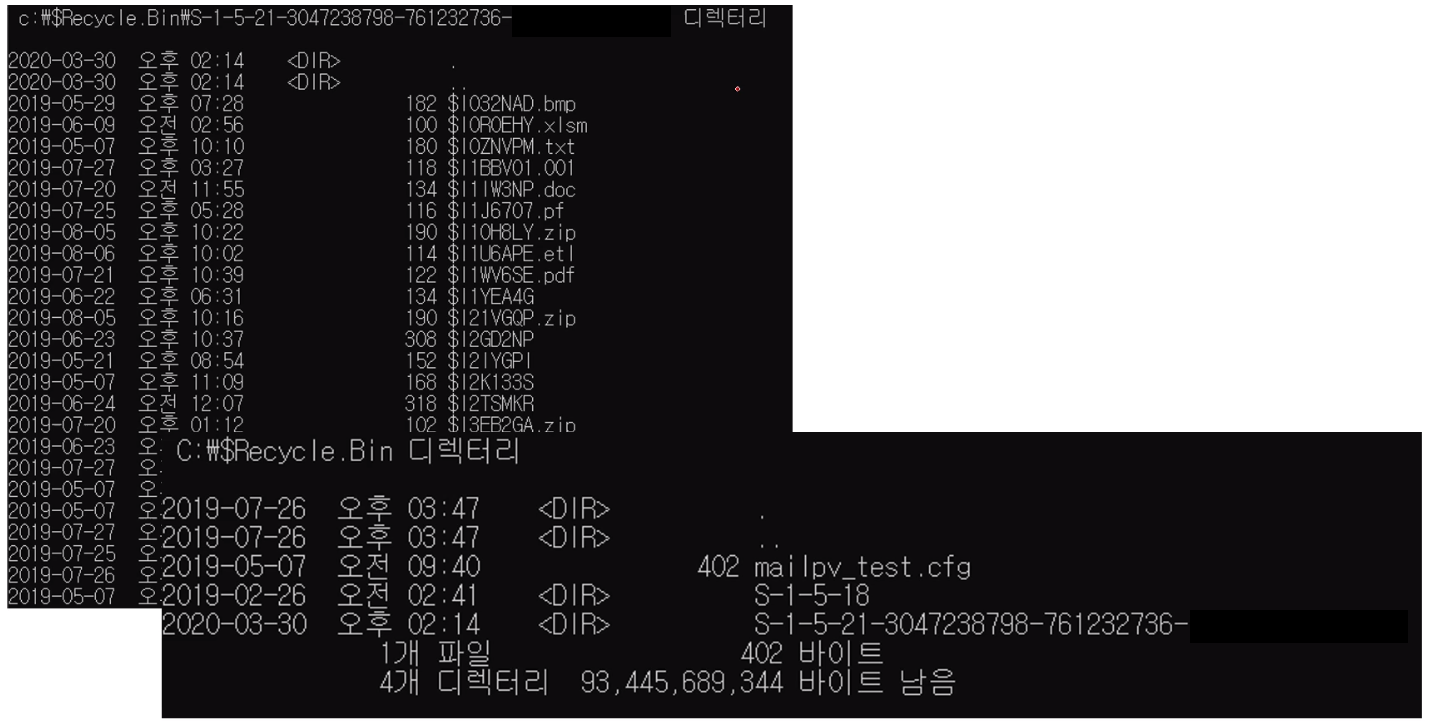

삭제된 파일 형식으로는 $R [임의 문자열] . [원본 파일 확장자]

-

원본 파일 경로와 삭제된 시간 등의 정보는 $I [임의 문자열] . [원본 파일 확장자] 파일로 관리

-

user sid 정보를 확인한 후에, Recycle Bin 폴더에서 자신의 휴지통 분석이 가능

-

휴지통에는 악성코드가 숨어 있기도 하여, 사고 조사 시에 다음 패턴으로 휴지통 악성코드 식별이 가능

-

휴지통 밑 최상위 루트에 혼자 단독적으로 존재하는 파일 (SID 폴더 하위가 아닌)

-

$I 혹은 $R 패턴 파일명이 아닌 파일이 휴지통에 존재하는 경우

-

(2) Recycle Bin 상세 내용

2-1. Kind of

-

Windows OS Function

2-2. Information

-

Deleted File Original Data / Metadata

2-3. Path

-

root\$Recycle.Bin (OS Dependency)

2-4. Characteristic

-

'Shift + Delete' key does not go through the Recycle Bin

-

Every Volume has a Recycle Bin

-

Need to understand $I / $INFO2 mechanism

2-5. Tools

-

RBCmd

2-5-1. RBCmd : https://ericzimmerman.github.io

Eric Zimmerman's tools

ericzimmerman.github.io

(3) 아티팩트 수집 및 분석 실습

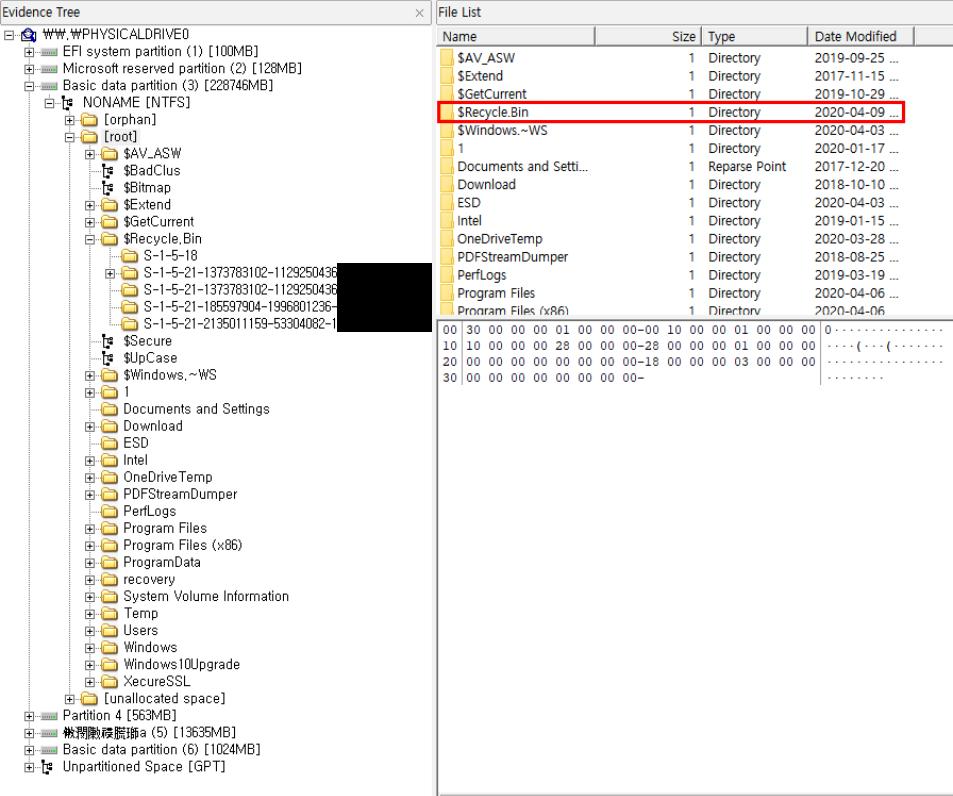

3-1. FTK Imager > root > $Recycle.Bin 아티팩트 확인

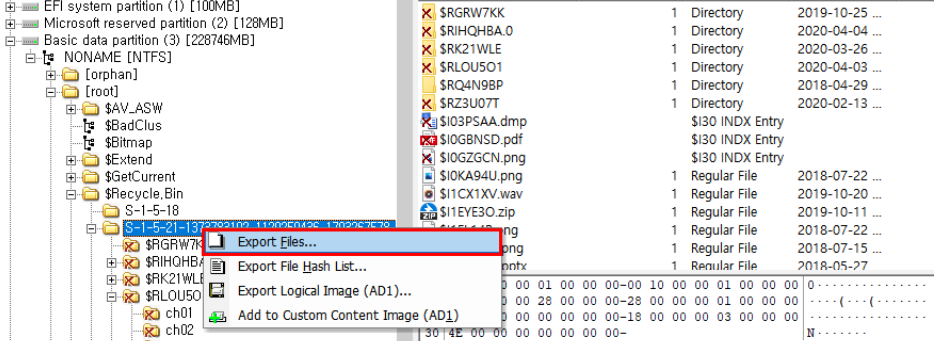

3-2. Recycle Bin 아티팩트 - Export Files

여기서 중요한 것은, 아티팩트 수집(추출)이나 출력 결과물 저장은 수집 대상물의 데이터 무결성을 위해 분석 환경에서 진행해야 하며, 가상 환경 공유 폴더나 이동식 매체로 지정해야 한다.

즉, 수집 도구에 의한 수집물은 '이동식 매체'로 저장하고 분석 결과도 수집 대상물에 저장되지 않도록 분석은 수집 대상물 PC가 아닌 분석용 로컬 PC(호스트)에서 진행해야 한다.

수집된 파일이나, 디렉토리는 수집 대상물의 디스크에 바로 저장되어서는 안 되며, 바로 공유 폴더 등의 이동식 매체에 저장되어야 데이터 무결성이 깨지지 않는다.

또한, 아티팩트를 수집할 시에 MAC 타임 보존은 필수적으로 숙지하고 진행한다.

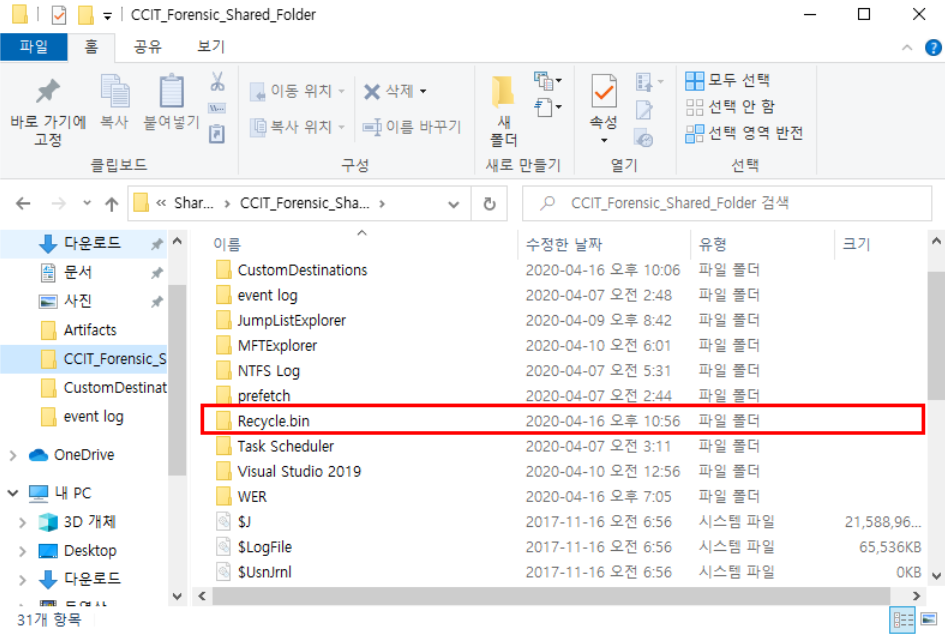

위 [그림 4]는 해당 아티팩트 분석을 위해 분석 환경 공유 폴더로 해당 파일을 지정해 준 화면이다.

3-3. RBCmd 도구 실행 & 명령어 입력

RBCmd.exe 도구를 활용하여 수집한 아티팩트를 csv 파일로 만드는 작업을 [그림 5]와 같이 수행한다. (디렉토리 > csv)

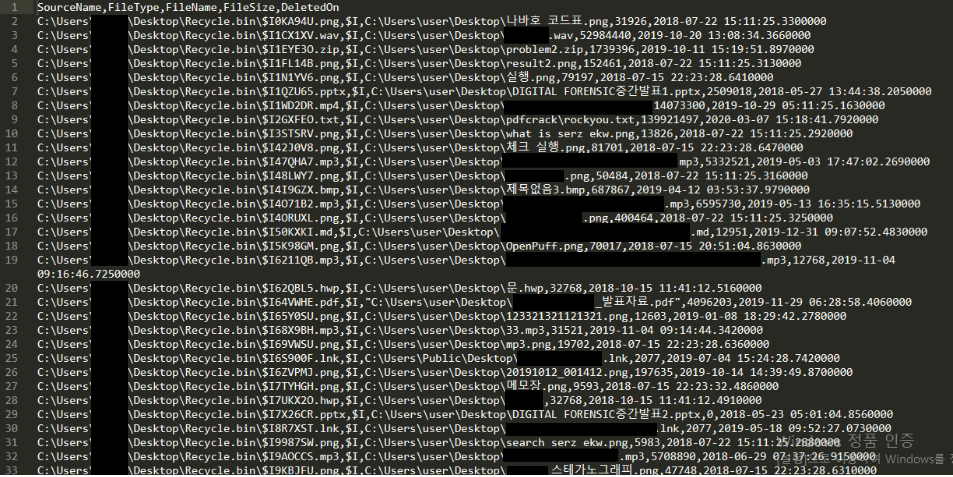

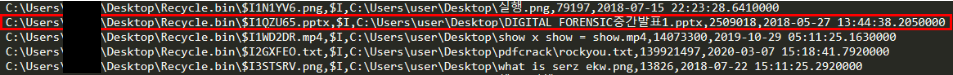

3-4. csv 파일 확인 (Sublime Text3)

분석 결과인 csv 파일을 Sublime Text3로 오픈한 화면이다.

3-5. 레코드 & 컬럼 분석

하나의 파일을 예로 들어 분석하면, 다음과 같은 결과를 확인할 수 있음

-

삭제된 파일이 이동된 경로

-

삭제 파일 이름 & 확장자

-

삭제 되기 전 파일 경로 & 이름

-

파일 크기

-

삭제 시간

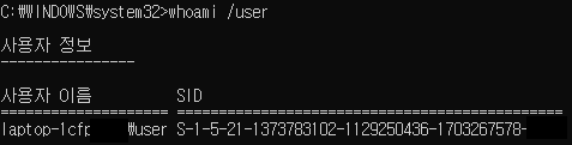

(4) user sid 확인 방법

4-1. user sid 확인

-

whoami /user

다음과 같은 명령어로 해당 Desktop의 user sid 확인이 가능하다.

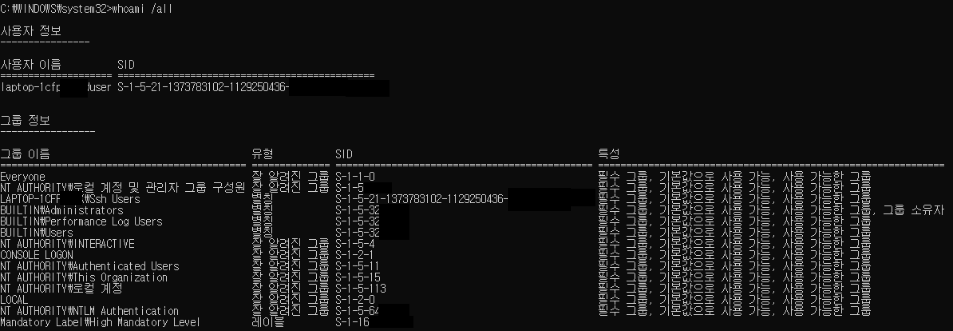

4-2. 전체 컴퓨터 모든 사용자 정보 확인

-

whoami /all

다음과 같은 명령어로 전체 컴퓨터의 모든 사용자 정보 & user sid 정보 확인이 가능하다.

# Reference

http://forensic-proof.com/slides

[FP] 휴지통 포렌식

'Digital Forensics > Artifacts' 카테고리의 다른 글

| [Windows Artifacts] Task Scheduler (0) | 2020.05.25 |

|---|---|

| [Windows Artifacts] Amcache (0) | 2020.05.25 |

| [Windows Artifacts] Jump Lists (0) | 2020.05.25 |

| [Windows Artifacts] Shortcut (LNK) (0) | 2020.05.25 |

| [Windows Artifacts] Event Log (0) | 2020.05.25 |