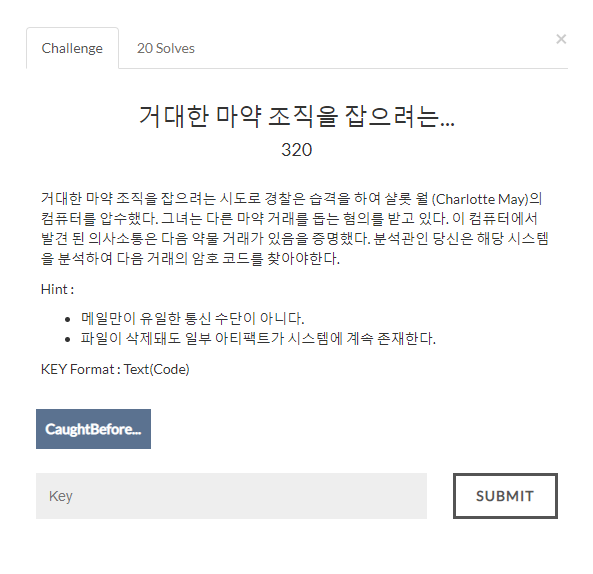

Disk Forensic #34 (거대한 마약 조직을 잡으려는...)

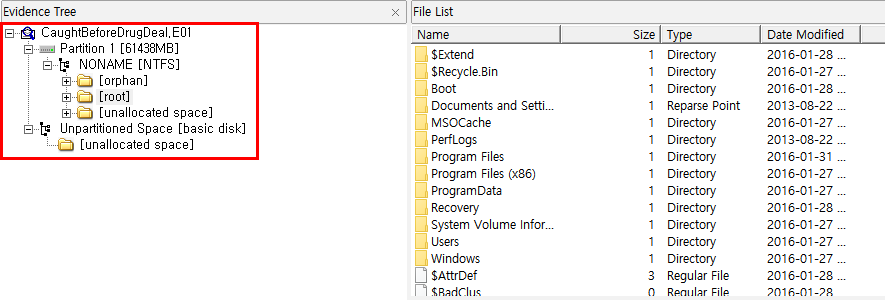

문제 파일을 다운로드 하면 E01 확장자를 가진 디스크 이미지 파일을 확인할 수 있습니다.

FTK Imager 도구를 사용하여 디스크 이미지를 마운트하여 설치된 프로그램에는 어떠한 것들이 있는지 확인해 보자.

FTK Imager : 포렌식의 가장 기본 도구로, 디스크 이미징 작업에 많이 활용

다운로드 사이트 : https://accessdata.com/product-download/ftk-imager-version-4-2-1

FTK Imager version 4.2.1

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

프로그램 파일 목록을 확인한 결과, 눈여겨 볼만한 프로그램으로는 CCleaner(완전 삭제 프로그램), TeamViewer(원격 접속 프로그램), Outlook(메일), Skype(메신저) 등이 있다.

문제와 힌트로 컴퓨터를 통한 의사소통이라고 하였으며, 메일만이 유일한 통신 수단이 아니라고 하였다.

그러므로 문제 파일에 설치되어 있는 Skype가 메일 외에 통신을 가능하게 해주는 프로그램으로 유력한 증거로 추측해볼 수 있다.

Skype는 모든 활동 내용이 main.db에 남게 된다.

따라서 Skype의 폴더를 찾아 main.db를 확인해 보자.

main.db 경로 : root\Users\Charlotte\AppData\Roaming\Skype\live~

해당 경로 확인 결과, main.db 파일이 존재하지 않는 것을 확인할 수 있다.

main.db 파일은 Skype의 모든 활동 내역이 저장되는 데이터베이스로 반드시 존재하는 파일이다.

해당 파일이 삭제되었을 것으로 의심되므로 휴지통 폴더를 확인해보자. ($Recycle.Bin)

확인 결과, [그림 3]과 같이 main.db와 관련된 데이터베이스 파일($RNS7GYR.db)을 확인할 수 있다.

※ 디스크 이미지 휴지통 파일 이름 확인

-

파일 삭제 시에 $R~(원본 데이터)과 $I~(경로 정보)라는 두 개의 파일이 생성되는데 FTK Imager를 통하여 $I~ 파일을 텍스트 보기를 통해 확인해보면 삭제 전 파일의 경로와 이름을 확인 가능하다.

삭제된 해당 데이터베이스 파일을 추출하여 이름을 main.db로 변경하고 SkypeLogView를 통해 확인해보자.

[마우스 우클릭] - [Export Files...] 메뉴를 통해 해당 데이터베이스 파일을 추출할 수 있다.

이제 SkypeLogView를 실행하여 확인해보자.

SkypeLogView : 스카이프 메신저 프로그램에서 진행한 채팅 내역이나 통화 내역 등을 볼 수 있는 프로그램이며, 이를 확인하기 위해서는 main.db 데이터베이스 파일이 필요

참조 사이트 : http://www.nirsoft.net/utils/skype_log_view.html

Skype Logs Reader/Viewer (.dbb and main.db files)

SkypeLogView v1.55 - Skype Log Viewer (.dbb and main.db files) Copyright (c) 2008 - 2014 Nir Sofer See Also Description SkypeLogView reads the log files created by Skype application, and displays the details of incoming/outgoing calls, chat messages, a

www.nirsoft.net

SkypeLogView를 통해 분석한 결과, [그림 5]와 같이 샬롯과 존의 대화 내용을 확인 가능하다.

그리고 밑에 전송된 파일 확인이 가능하다.

대화 내용을 통해 해당 파일이 기밀 문서처럼 보고나서 꼭 삭제하라는 내용이 있다.

위 내용을 통해 문제의 힌트가 말하는 기밀이 해당 파일일 것이라고 추측해볼 수 있다.

하지만 전송된 파일 확인을 위해 해당 파일 다운로드 경로를 확인해 보면 아무 것도 존재하지 않는다.

그리고 이전에 살펴보았던 휴지통 폴더에도 db 파일만 존재하였던 것으로 보아 완전 삭제되었을 가능성이 높다.

(CCleaner 사용 가능성)

하지만 문제의 힌트처럼 파일을 삭제해도 남는 아티팩트를 생각하였을 때 썸네일을 생각해볼 수 있다.

썸네일은 파일이 삭제되어도 db 형태로 미리보기 형태의 이미지가 저장되어 있기 때문에 존재했던 파일의 유무를 확인할 수 있다.

그러므로 폴더의 미리보기 설정으로 저장되는 미리보기 캐시 파일(thumbcache)을 확인해 보자.

미리보기 캐시 파일을 확인해보기 위해 캐시 파일이 있는 경로에서 해당 데이터 파일을 추출한 다음, Thumbcache Viewer를 사룔하여 이미지를 확인해보자.

Thumbcache 경로 : root\Users\Charlotte\AppData\Local\Microsoft\Windows\Explorer

해당 파일을 [마우스 우클릭] - [Export Files...] 메뉴를 통해 파일을 추출한 다음, Thumbcache Viewer를 사용하여 이미지를 확인해 보자.

Thumbs Viewer : Thumbs.db 파일에 어떤 내용이 담겨 있는지 볼 수 있는 프로그램

설치 사이트 : http://www.janusware.com/?Download

Thumbs.db Viewer: displays and extract Thumbs.db-Thumbcache_*.db content

Program displays Thumbs.db, thumbcache_*.db, iconcache_*.db (Windows 8/10) database records as well as the miniature graphics contained in each (with metadata); collects all thumbcache files; searches any files for JPG

www.janusware.com

이미지 확인 결과, Confidential(기밀)이라고 쓰인 문서 파일의 이미지를 확인할 수 있으며 해당 파일에 코드가 적혀 있는 것을 확인할 수 있다.

위 [그림 9]에 우측 표시 부분이 바로 해당 파일에 대한 코드이며, 문제의 플래그 값이 된다.

위와 같은 방식으로 문제 해결이 가능하다.

문제 해결~~

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] 도와주십시오, 누군가... (2) | 2020.04.19 |

|---|---|

| [Disk Forensic] 경찰청은 최근 아동 성폭력... (0) | 2020.04.19 |

| [Disk Forensic] 복구 된 키 이미지 파일의... (0) | 2020.04.16 |

| [Multimedia Forensic] SECCON WARS (0) | 2020.04.16 |

| [Disk Forensic] 이 편리한 안드로이드... (0) | 2020.04.03 |