Disk Forensic #13 (조개를 찾아 열고, 진주를 찾으십시오.)

해당 문제 파일로 out.img 이미지 파일이 주어진다.

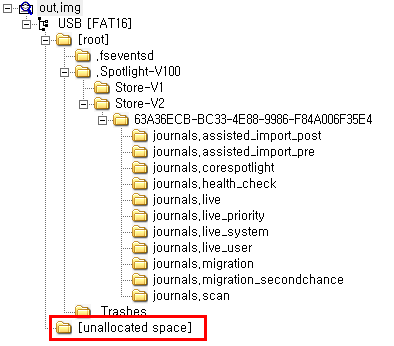

이미지 파일 분석을 위해 FTK Imager를 통해 해당 파일을 분석해보자.

FTK Imager : 포렌식의 가장 기본 도구로, 디스크 이미징 작업에 많이 활용

다운로드 사이트 : https://accessdata.com/product-download/ftk-imager-version-4-2-1

FTK Imager version 4.2.1

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

FTK Imager로 해당 이미지 파일을 열어보면 USB에 대한 이미지 파일이라는 것을 확인 가능하다.

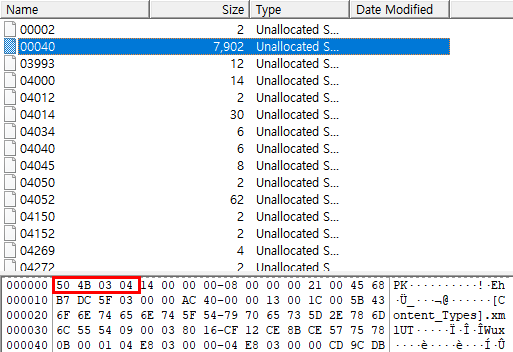

여러 파일과 디렉토리를 분석하던 도중 밑에 [unallocated space]에서 수상한 파일을 발견하였다.

해당 파일의 사이즈가 매우 큰 것부터 이상하고, 헤더 시그니처는 ZIP 파일의 시그니처인 것을 확인하였다.

해당 파일을 추출한 다음, 확장자를 zip으로 바꾼 후에 압축을 풀어 상세 분석을 진행하였다.

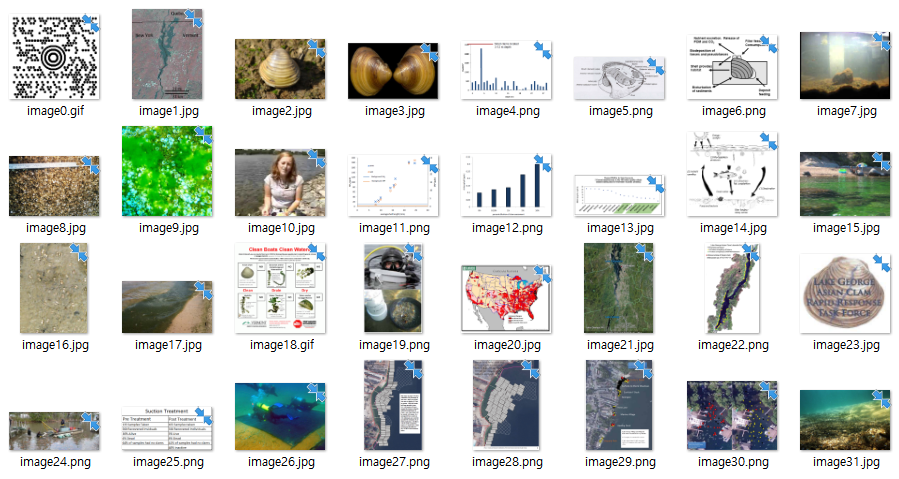

파일의 압축을 풀어주면 여러 상위 디렉토리들과 파일들이 존재한다.

그 중에서 ppt 상위 디렉토리에 있는 media라는 하위 디렉토리로 들어가 보면 [그림 3]과 같이 수많은 그림 파일들이 존재한다.

맨 처음에 있는 image0.gif라는 파일이다.

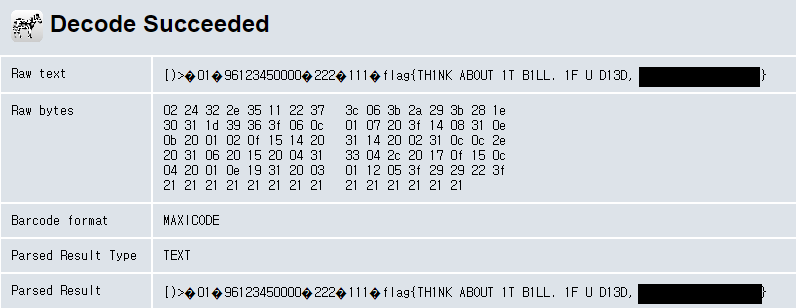

뭔가 QRcode와 비슷하게 생겨서 해당 파일에 대한 정보를 구글링을 통해 검색해본 결과, MaxiCode라는 형태의 파일이라는 것을 확인하였다.

MaxiCode : 기계 판독 기호 시스템으로 육각형의 점이 배열된 형태

해당 파일이 디코딩할 수 있는 파일이라는 것을 확인하였으므로, MaxiCode를 디코딩할 수 있는 사이트로 이동하여 해당 파일을 디코딩해보자.

MaxiCode 디코딩 사이트 : https://zxing.org/w/decode.jspx

ZXing Decoder Online

zxing.org

위 사이트에 접속해서 image0.gif 파일을 업로드한 다음, 결과를 확인해보면 [그림 4]와 같이 MaxiCode에 대한 여러 정보들을 확인할 수 있다.

마지막 Parsed Result를 플래그로 입력해주면 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] SECCON WARS (0) | 2020.04.16 |

|---|---|

| [Disk Forensic] 이 편리한 안드로이드... (0) | 2020.04.03 |

| [Disk Forensic] 우리는 이 바이너리가... (0) | 2020.04.03 |

| [Network Forensic] 특정 위치에 무선 트래픽이 포함된... (0) | 2020.04.03 |

| [Network Forensic] 우리의 제일 귀여운... (0) | 2020.04.03 |