Network Forensic #18 Sans Network Forensic [Puzzle 3] #3

네트워크 포렌식 18번 문제

네트워크 포렌식 18번 문제

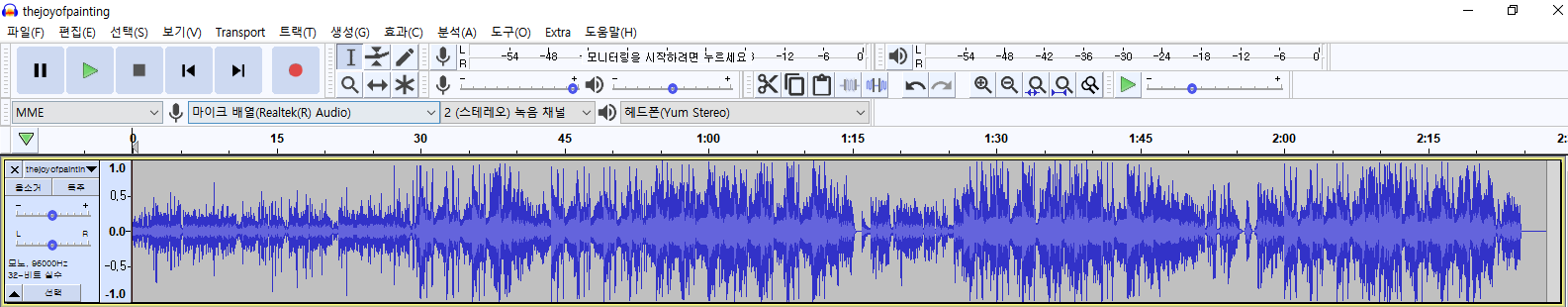

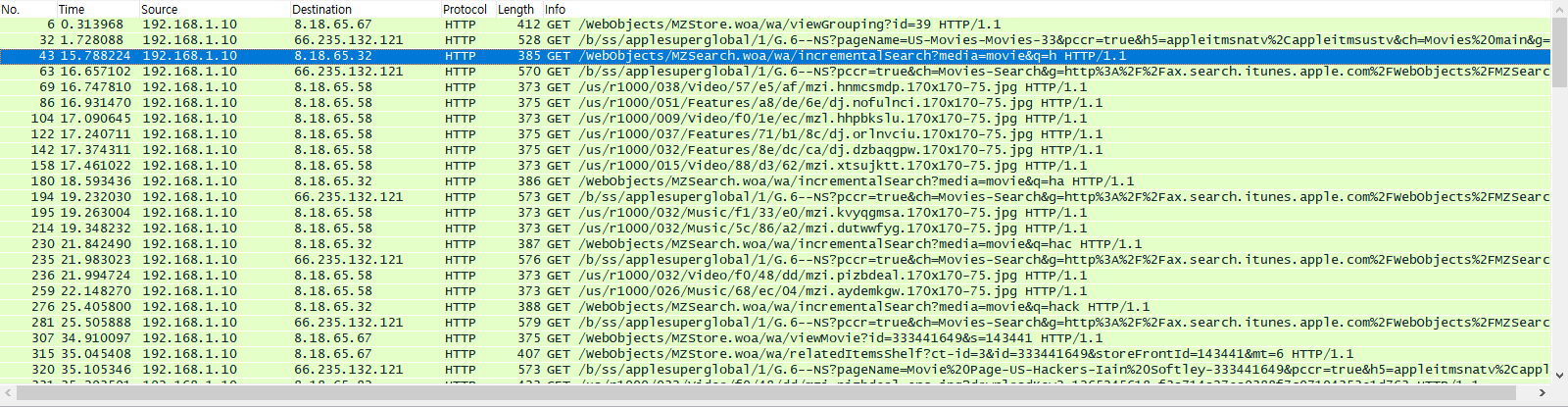

첫 4개의 검색 내용을 찾기 위해서는 GET을 사용한 HTTP 패킷을 확인해야 한다.

Wireshark 도구에서 Filter 기능을 이용해 GET을 사용한 HTTP 패킷들을 정렬하였다.

※ HTTP의 GET과 POST

GET : 서버에서 어떤 데이터를 가져와서 보여주는 용도로, 데이터 값이 URL 뒤에 이어 붙어 많은 양의 데이터를 보내기는 매우 어려움 (서버 값이나 상태 등을 변화시키지 않고, 예를 들면 게시판 글을 읽거나 검색하는 경우에 사용)

POST : 서버 값이나 상태를 바꾸기 위한 용도로, 많은 양의 데이터 값을 보내기에 적합 (서버 값이나 상태 등을 변화시키고, DB 값이 수정되는 경우 예를 들면 게시판에 글을 쓰는 경우에 사용)

[그림 1] GET 메소드 검색

[그림 1] GET 메소드 검색

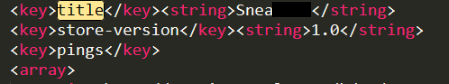

[그림 2] GET 메소드 확인

[그림 2] GET 메소드 확인

검색 내용을 찾기 위한 문제이고, 자세히 살펴보면 Info에 incremental search 문자열이 적혀 있는 패킷들을 보면 검색 내용을 확인할 수 있다.

[그림 3] 43번 패킷

[그림 3] 43번 패킷

q=h라고 Info에 있는 내용을 확인하면 Ann이 검색한 내용이다.

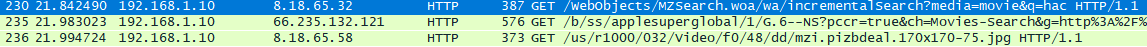

동일한 URL로 GET을 사용한 패킷을 찾아보면 Ann이 계속해서 검색한 내용들을 확인할 수 있다.

[그림 4] 180번 패킷

[그림 4] 180번 패킷

[그림 5] 230번 패킷

[그림 5] 230번 패킷

[그림 6] 276번 패킷

[그림 6] 276번 패킷

따라서 위 패킷들에 대한 내용들을 조합해보면 Appletv를 통하여 Ann이 검색한 검색 내용들을 확인할 수 있다.

Network Forensic #19 Sans Network Forensic [Puzzle 3] #4

네트워크 포렌식 19번 문제

네트워크 포렌식 19번 문제

Ann이 클릭한 첫 영화의 제목을 찾는 문제다.

이 문제는 검색한 후에 클릭을 한 정보를 찾는 문제이므로, 시간 흐름상 검색을 한 이후 패킷에 대해 집중적으로 확인해야 한다.

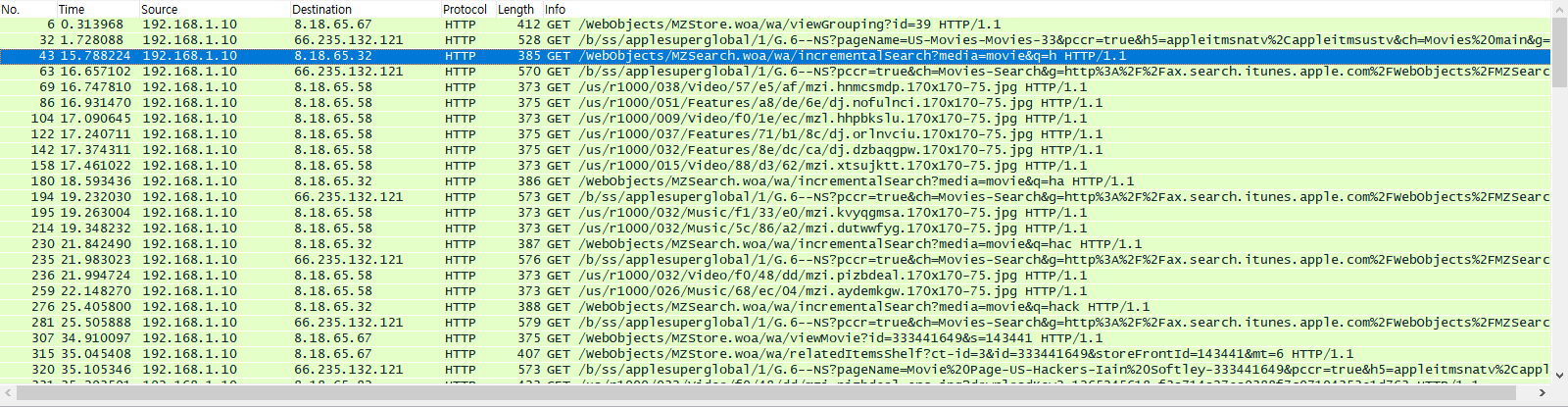

Hack이라는 문자열이 마지막 검색 결과였으므로, 이전 문제에서 확인한 276번 패킷 이후의 패킷을 분석해야 한다.

[그림 7] PageName 패킷 발견

[그림 7] PageName 패킷 발견

[그림 8] Follow TCP Stream

[그림 8] Follow TCP Stream

pageName이라는 문자열이 들어간 패킷을 확인해보면, 출력되는 Hackers라는 문자열을 확인할 수 있다.

검색 결과인 hack과 관련해서 생각해보면, 문제의 플래그로 유력한 문자열이다.

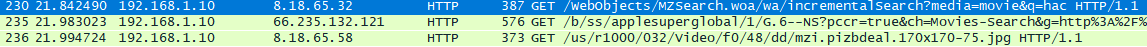

더 자세한 분석을 진행하던 중에 GET 요청으로 인한 HTTP 200 OK 패킷을 확인해보면 XML 소스를 확인할 수 있다.

[그림 9] XML 확인

[그림 9] XML 확인

HTTP 200 OK 패킷은 GET 요청에 의하여 발생하게 되고, 문제 시나리오를 구성해보면 hack 단어 검색에 대해 200 OK 패킷이 요청되었고, 단어 검색에 대한 관련 데이터를 요청하는 GET 요청으로 200 패킷이 응답 되었다.

이후 발생하게 되는 GET 요청이 Ann이 클릭해서 발생한 요청으로 생각할 수 있으며, 다음 발생하는 HTTP 200 OK를 통하여 클릭 내용에 대한 결과 값을 받아 왔다는 것을 예상할 수 있다.

[그림 10] XML 코드 확인

[그림 10] XML 코드 확인

※ XML 코드 확인 방법

1. 패킷 선택

2. 패킷 아래 세부 정보 출력 화면

3. extensible Markup Language 오른쪽 마우스 클릭

4. Copy

5. Bytes

6. Printable text only

7. 메모장 & 텍스트 프로그램에 붙여서 확인

[그림 11] 플래그 확인

[그림 11] 플래그 확인

패킷의 XML 코드를 텍스트 프로그램으로 확인해보면 클릭한 단어를 확인할 수 있으며, 4번째 문제를 해결할 수 있다.

# Reference

http://www.yes24.com/Product/Goods/59156934