Memory Forensic #24 (GrrCON 2015 #24)

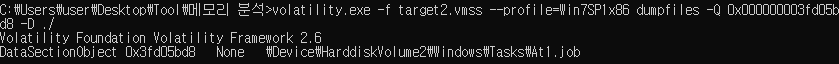

이전 문제와 똑같이 malfind 플러그인을 사용하여 멀웨어인 iexplore.exe를 추출한다.

멀웨어가 추출되었으면 strings 프로그램을 사용하여 문자열을 분석한다.

텍스트 파일로 변환시키지 않고, dmp 파일을 strings 프로그램을 통하여 문자열을 확인하였다.

문자열을 확인하면 마지막에 보이는 exe 파일이 문제에서 제시한 화이트리스트로 정의된 악성코드로 확인된다.

따라서 악성코드 이름을 플래그로 입력하면 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] 이벤트 예약 웹사이트를 운영하고 #A, #B, #C (0) | 2020.03.02 |

|---|---|

| [Memory Forensic] GrrCON 2015 #25 (0) | 2020.02.24 |

| [Memory Forensic] GrrCON 2015 #23 (0) | 2020.02.24 |

| [Memory Forensic] GrrCON 2015 #22 (0) | 2020.02.24 |

| [Memory Forensic] GrrCON 2015 #21 (0) | 2020.02.24 |