Multimedia Forensic #47 아나그램(Anagram) 할 사람?

이번에는 문제 파일로 xls 확장자를 가진 엑셀 파일이 주어집니다.

해당 파일은 Microsoft Office의 엑셀 파일입니다.

엑셀 프로그램을 사용하여 열어보면 위와 같이 경고창이 뜨게 됩니다.

'예'를 누르고 진행하면 위 화면과 같이 제한된 보기 창이 나옵니다.

편집 사용 버튼을 누르면 보안 경고가 뜨면서 매크로가 등록되어 있는 것을 확인할 수 있습니다.

파일에 매크로가 설정 되어 있는 것을 확인하고, 파일 내부에 지정한 코드가 있음을 예측할 수 있습니다.

'콘텐츠 사용'을 누르고 보기 탭에서 매크로 보기를 눌러 매크로를 확인하면 위 화면과 같이 Dolt 이름의

매크로가 있는 것을 확인할 수 있습니다.

해당 매크로를 클릭 후 편집 버튼을 누르면 해당 매크로에 대한 상세한 정보를 확인할 수 있습니다.

Dolt 매크로를 확인하게 되면 매크로 코드를 확인할 수 있으며 코드를 살펴보면 USERPROFILE 위치에

fileXYZ.data 파일을 생성하는 것을 확인할 수 있습니다.

생성되는 파일을 확인하기 위해 전에 확인했던 매크로 보기에서 Dolt 매크로를 실행시키고 USERPROFILE 경로를 확인해 보면 fileXYZ.data 파일이 생성된 것을 확인할 수 있습니다.

fileXYZ.data 경로는 주로 C:\Users\(사용자)user 경로에 위치하고 있습니다.

해당 파일을 HxD를 통해 확인해보면 ELF 파일인 것을 확인할 수 있습니다.

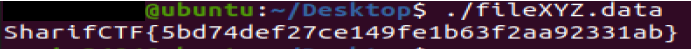

ELF 파일의 경우 리눅스 실행 파일이므로 리눅스에서 해당 파일을 옮겨 실행을 시켰습니다.

실행 결과, 문제의 플래그 값을 얻을 수 있습니다.

FLAG = SharifCTF{5bd74def27ce149fe1b63f2aa92331ab}

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Multimedia Forensic] QR코드를 발견했지만... (0) | 2019.09.08 |

|---|---|

| [Multimedia Forensic] flagception (0) | 2019.09.07 |

| [Multimedia Forensic] basisSixtyFour (0) | 2019.09.05 |

| [Multimedia Forensic] Hash (0) | 2019.09.04 |

| [Multimedia Forensic] 모두 비밀번호를 txt파일... (0) | 2019.09.03 |