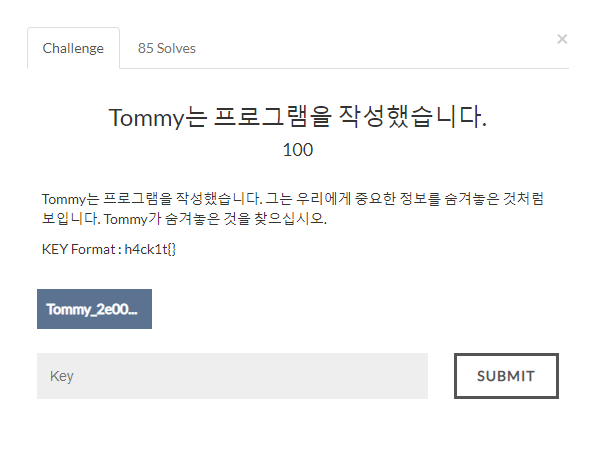

Disk Forensic #9 (Tommy는 프로그램을 작성했습니다.)

문제 파일로 zip 압축 파일이 주어진다.

해당 파일의 압축을 풀기 위해, 리눅스 unzip 명령어로 풀거나 일반 압축 풀기를 통해 압축을 풀어준다.

압축을 풀면, 300이라는 디렉토리와 함께 안에 out.txt 파일과 parse라는 파일을 확인할 수 있다.

이번 문제 역시나 strings 명령으로 플래그 값을 구할 수 있다.

분석 결과, out.txt 파일에는 플래그 값이 없었지만 parse 파일에서 플래그를 확인할 수 있다.

이번 문제의 플래그 포맷은 h4ck1t라고 적혀 있다.

따라서 문자열 확인이 가능한 strings 명령과, 특정 문자열 검색 기능인 grep 명령을 함께 사용하여 parse 라는 파일에서 포맷에 맞는 플래그를 찾을 수 있다.

위 화면에서 보이는 문자열을 플래그로 입력하게 되면 문제를 해결할 수 있다.

# Reference

'Digital Forensics > CTF-D' 카테고리의 다른 글

| [Disk Forensic] fore1-hit-the-core (0) | 2020.03.05 |

|---|---|

| [Disk Forensic] 저희는 디스크 이미지를 찾았습니다. (0) | 2020.03.05 |

| [Disk Forensic] 윈도우 작업 관리자에서 우클릭... (0) | 2020.03.05 |

| [Disk Forensic] A회사 보안팀은 내부직원... (0) | 2020.03.02 |

| [Disk Forensic] 판교 테크노밸리 K기업에서 #1, #2 (0) | 2020.03.02 |